Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Tin tặc sử dụng nhiều phương pháp khác nhau để bẻ khóa mật khẩu, và một trong số đó là tấn công Rainbow Table. Trong một số trường hợp, phương pháp này có thể nhanh hơn các cuộc tấn công Dictionary hoặc Credential Stuffing.

Bài viết này sẽ khám phá cách thức hoạt động của các cuộc tấn công Rainbow Table và thảo luận về các cách ngăn chặn chúng.

Tấn công Rainbow Table là một cuộc tấn công mật mã mà tin tặc sử dụng để đột nhập vào hệ thống bằng cách tìm ra mật khẩu từ các hash của chúng, hoạt động như dấu vân tay kỹ thuật số. Một hàm hash ánh xạ mỗi mật khẩu với một chuỗi ký tự tương ứng.

Không giống như một cuộc tấn công Brute Force thử từng mật khẩu có thể, một cuộc tấn công Rainbow Table không yêu cầu phải đoán sau khi bảng được tính toán trước. Bảng được tính toán trước này (được gọi là bảng cầu vồng) về cơ bản là một cơ sở dữ liệu lớn gồm các cặp giá trị hash được liên kết với phiên bản plain text của chúng.

Khi tạo bảng cầu vồng, tin tặc thường nhắm vào các mật khẩu có khả năng xảy ra và được sử dụng phổ biến nhất với các mẫu đơn giản (ví dụ: 123456, password hoặc qwerty), từ điển hoặc dữ liệu mật khẩu thu được từ những vụ vi phạm dữ liệu.

Các cuộc tấn công Rainbow Table hoạt động tốt với những hàm hash mật mã đơn giản hơn, nhanh hơn như MD-5, SHA-1, LM Hash hoặc NTLM Hash vì chúng không sử dụng các tính năng bảo mật như thêm dữ liệu ngẫu nhiên vào từng mật khẩu trước khi hash hoặc kéo dài khóa (hash mật khẩu nhiều lần).

| Mật khẩu được hash bằng MD-5 | Mật khẩu ở dạng plain text |

| 482c811da5d5b4bc6d497ffa98491e38 | password123 |

Mỗi mật khẩu dạng plain text chạy qua hàm hash để tạo ra hash tương ứng, có chuỗi ký tự duy nhất, có kích thước cố định như trong ví dụ trên. Sau khi tất cả mật khẩu được hash, tin tặc có thể sử dụng chúng để tạo bảng cầu vồng.

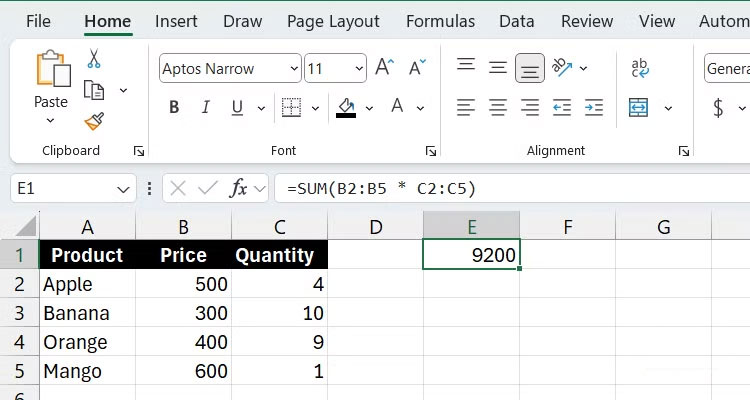

Bảng cầu vồng có thể được xem như một bảng tính Excel lớn, với mật khẩu đã hash ở cột đầu tiên và mật khẩu dạng plain text ở cột thứ hai. Nếu có một hash bị vi phạm trong bảng này, điều đó có nghĩa là mật khẩu bị vi phạm nằm ô bên cạnh nó.

Sau đây là hai ví dụ giả định để minh họa cách một cuộc tấn công Rainbow Table có thể diễn ra:

Các hàm hash an toàn như bcrypt hoặc Argon2 sử dụng kỹ thuật Salting để thêm dữ liệu ngẫu nhiên vào mật khẩu của bạn trước khi tạo hàm hash. Nếu không có salt, hàm hash của mật khẩu sẽ không hiển thị trong bảng cầu vồng, do đó, cuộc tấn công sẽ thất bại.

Để tìm hiểu dịch vụ hoặc ứng dụng cụ thể sử dụng hàm hash nào để lưu trữ mật khẩu, hãy kiểm tra chính sách bảo mật, phần Câu hỏi thường gặp, trang hỗ trợ, chứng nhận hoặc kiểm toán bảo mật (nếu có), tài liệu kỹ thuật hoặc tài nguyên dành cho nhà phát triển. Một tìm kiếm đơn giản trên Internet sẽ có tác dụng hoặc bạn có thể liên hệ với bộ phận hỗ trợ khách hàng để hỏi.

Nếu bạn chạy trang web hoặc cơ sở dữ liệu của riêng mình, hãy cập nhật cài đặt bảo mật bằng cách sử dụng các plugin hoặc mô-đun triển khai thuật toán hash mạnh.

Thay vì sử dụng mật khẩu dễ đoán, hãy chọn mật khẩu an toàn được tạo từ ít nhất 12 ký tự, bao gồm chữ cái viết hoa và viết thường, số và ký hiệu. Ví dụ về mật khẩu mạnh là ?GmmM1Z[c5:F hoặc beht=ty]P:)Gf^c?p?+7. Kẻ tấn công mạng khó có thể nhắm mục tiêu vào những mật khẩu phức tạp như vậy bằng cách sử dụng các cuộc tấn công Rainbow Table.

Xác thực đa yếu tố (MFA) giống như xác thực hai yếu tố (2FA) thêm ít nhất một hình thức xác thực nữa vào yêu cầu mật khẩu, chẳng hạn như mã trên trình xác thực 2FA. Nếu kẻ tấn công phát hiện thành công mật khẩu của bạn sau một cuộc tấn công Rainbow Table, chúng sẽ không thể vượt qua các bước xác thực tiếp theo.

Ngoài ra, nếu bạn nhận được yêu cầu xác minh thêm bất ngờ, thì đó là dấu hiệu rõ ràng cho thấy có người đang cố gắng xâm nhập vào tài khoản của bạn. Bạn có thể nhanh chóng phản ứng bằng cách thay đổi mật khẩu của mình.

Địa chỉ email alias có thể bảo vệ bạn khỏi các vi phạm dữ liệu có thể dẫn đến những cuộc tấn công Rainbow Table vì chúng không được kết nối với địa chỉ email chính của bạn. Ví dụ, bạn có thể tiếp tục sử dụng email chính của mình cho các tin nhắn quan trọng và tài chính trong khi dành riêng những email alias cho các hoạt động kém an toàn hơn, chẳng hạn như đăng ký những dịch vụ không đáng tin cậy. Nếu địa chỉ email alias của bạn bị hack, bạn chỉ cần vô hiệu hóa nó là xong.

Bằng cách cập nhật thông tin về các vi phạm mới nhất, bạn có thể xác định xem bất kỳ dịch vụ nào mình sử dụng có bị xâm phạm hay không và dữ liệu của bạn có bị rò rỉ hay không. Điều này cho phép bạn thực hiện các bước chủ động, chẳng hạn như thay đổi mật khẩu ngay lập tức, để ngăn chặn tin tặc sử dụng dữ liệu có khả năng bị lộ để truy cập trái phép vào tài khoản của bạn.

Nguồn tin: Quantrimang.com:

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

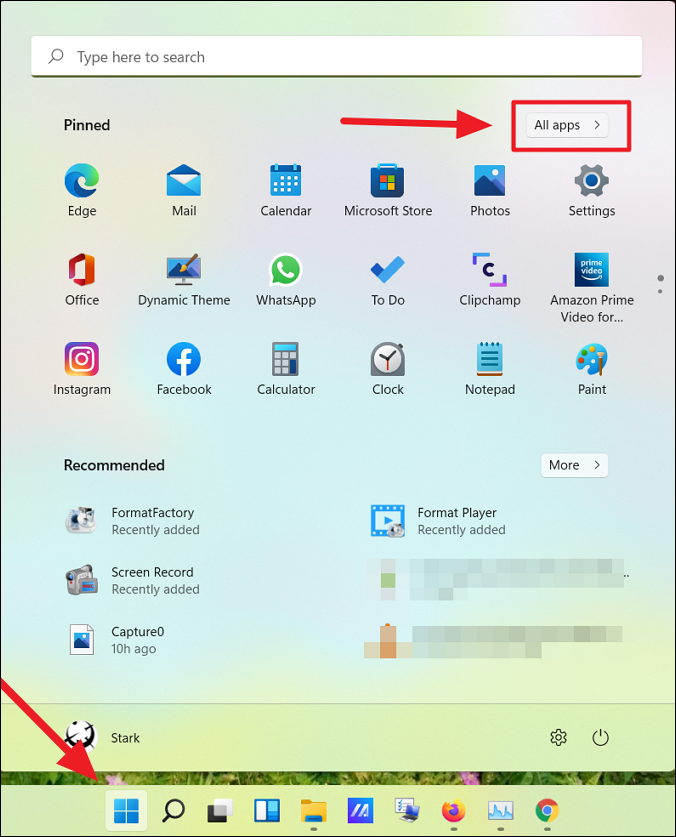

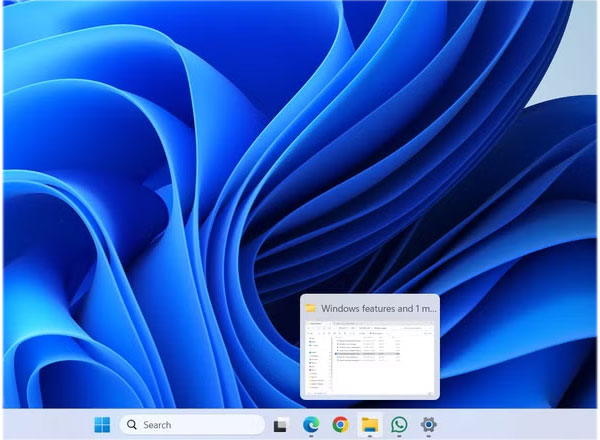

Cách đưa ứng dụng ra màn hình máy tính Win 11

Cách đưa ứng dụng ra màn hình máy tính Win 11

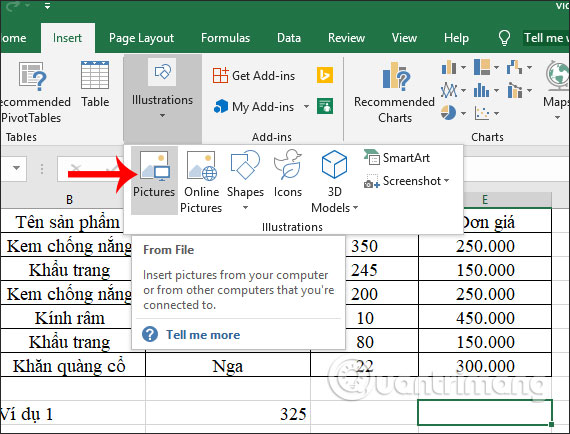

Cách cố định ảnh chèn trong Excel

Cách cố định ảnh chèn trong Excel

Datetime trong Python

Datetime trong Python

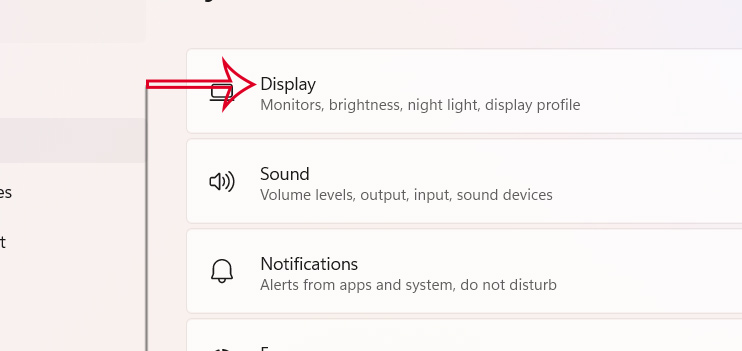

Hướng dẫn bật Hardware Accelerated GPU Scheduling Windows 11

Hướng dẫn bật Hardware Accelerated GPU Scheduling Windows 11

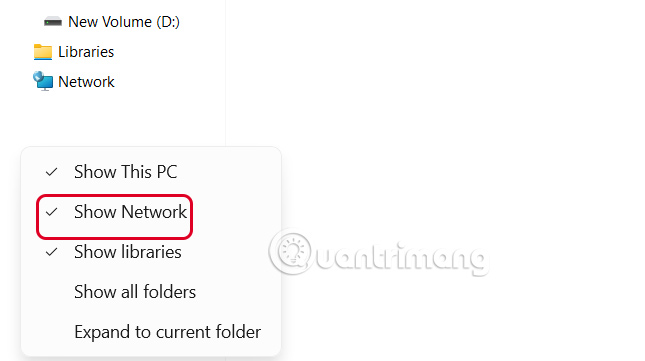

Hướng dẫn ẩn mục Network trong File Explorer Windows 11

Hướng dẫn ẩn mục Network trong File Explorer Windows 11

Chào ngày mới thứ 6, lời chúc thứ 6 vui vẻ

Chào ngày mới thứ 6, lời chúc thứ 6 vui vẻ

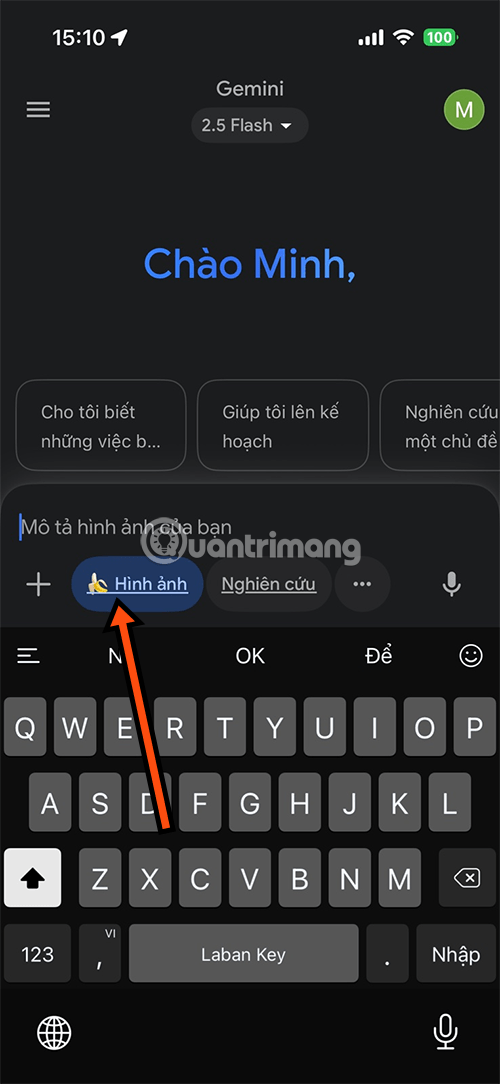

Cách phục chế ảnh cũ bằng AI Gemini

Cách phục chế ảnh cũ bằng AI Gemini

99+ Cap về bản thân, stt về bản thân hay, đáng suy ngẫm

99+ Cap về bản thân, stt về bản thân hay, đáng suy ngẫm

3 công thức khiến bảng tính Excel của bạn liên tục chậm

3 công thức khiến bảng tính Excel của bạn liên tục chậm

Quan điểm sống YOLO và lời cảnh tỉnh về sức khỏe tài chính

Quan điểm sống YOLO và lời cảnh tỉnh về sức khỏe tài chính

Tự nhiên lại thấy nhớ

Tự nhiên lại thấy nhớ

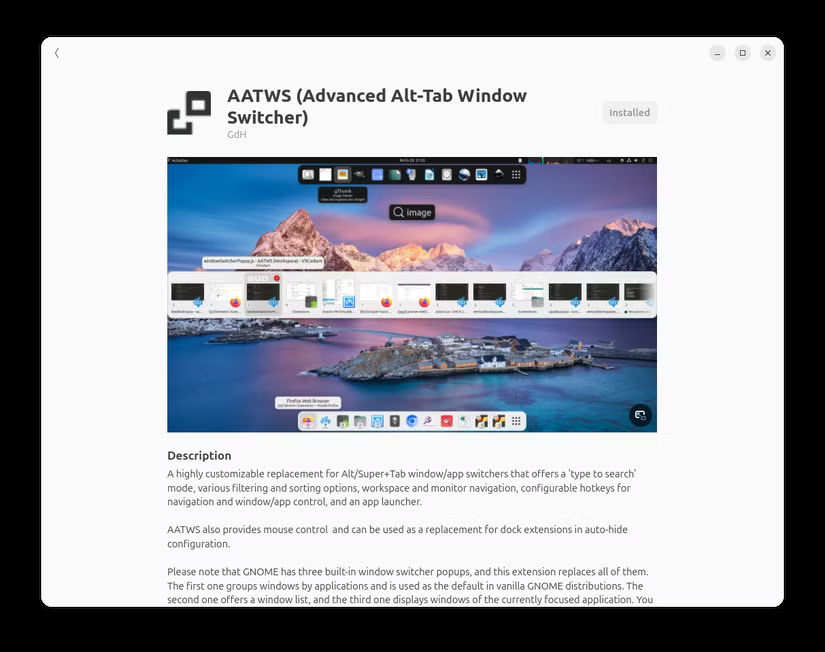

9 GNOME extension hữu ích ít được biết đến

9 GNOME extension hữu ích ít được biết đến

Tạo và sử dụng các macro tự động trong Word 2010

Tạo và sử dụng các macro tự động trong Word 2010

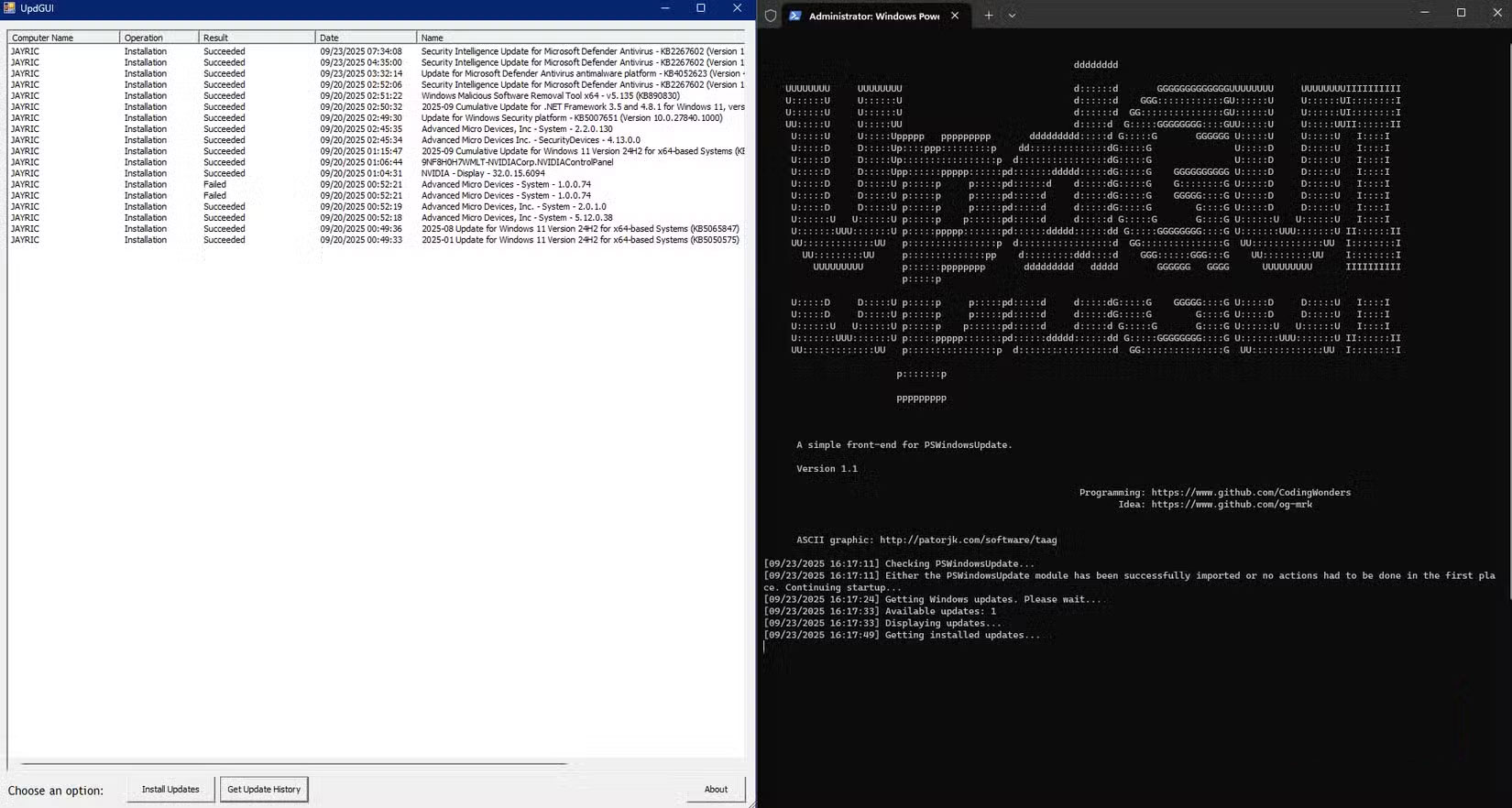

Cách thiết lập PSWindowsUpdate và UpdGUI để thoát khỏi sự phiền toái khi cập nhật Windows

Cách thiết lập PSWindowsUpdate và UpdGUI để thoát khỏi sự phiền toái khi cập nhật Windows

Các hàm Python tích hợp sẵn

Các hàm Python tích hợp sẵn

Tìm hiểu về Double Commander: Trình duyệt file nguồn mở miễn phí đánh bại Windows File Explorer

Tìm hiểu về Double Commander: Trình duyệt file nguồn mở miễn phí đánh bại Windows File Explorer

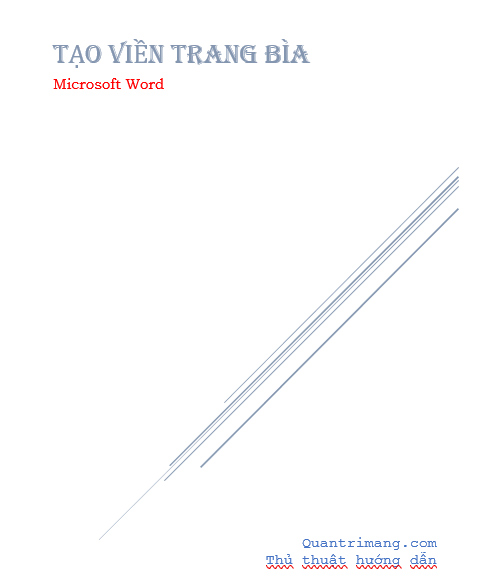

Cách tạo khung viền trang bìa trong Word

Cách tạo khung viền trang bìa trong Word

8 tính năng Windows mà bạn ước gì mình biết đến sớm hơn

8 tính năng Windows mà bạn ước gì mình biết đến sớm hơn

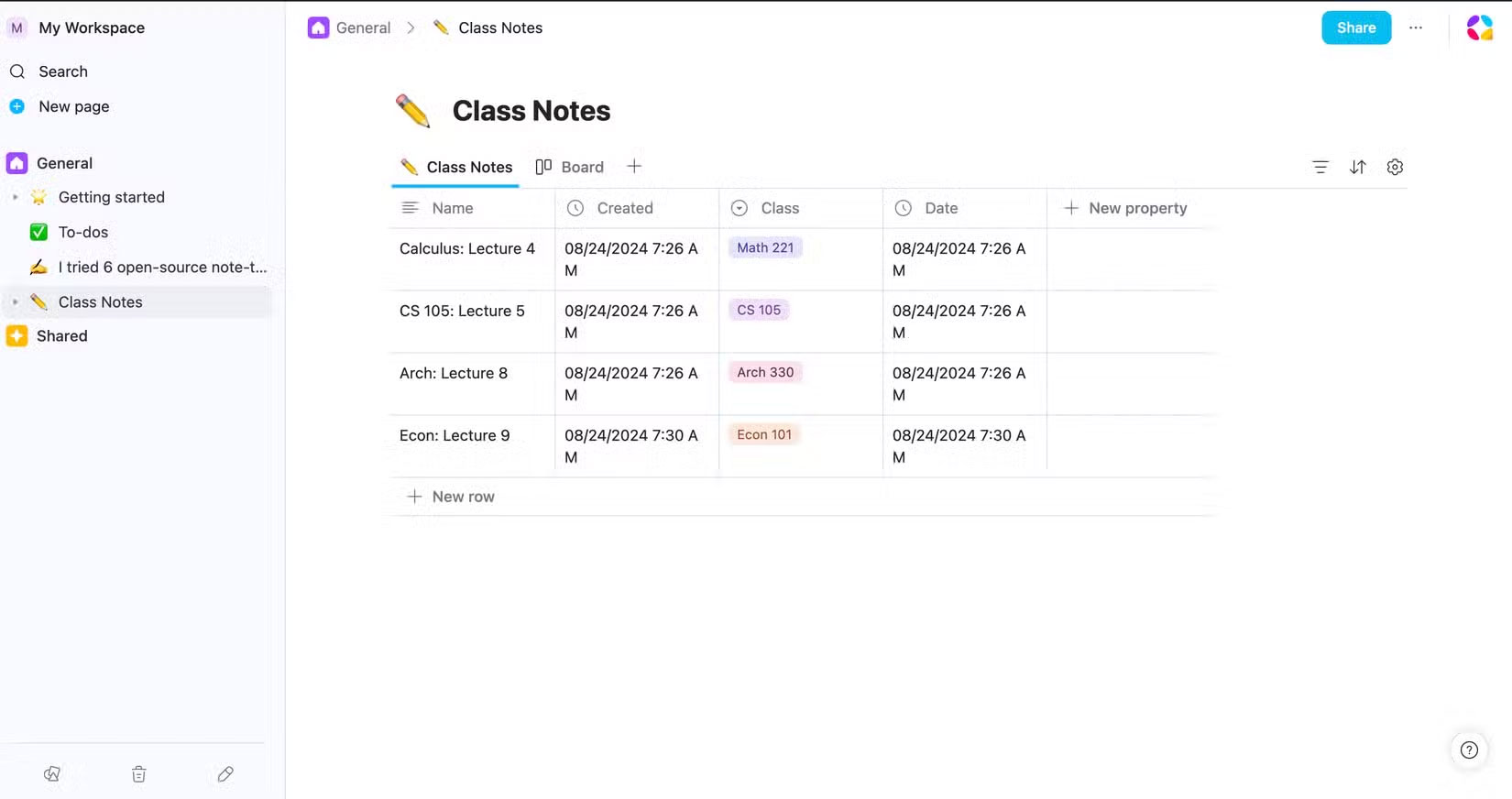

6 ứng dụng ghi chú mã nguồn mở tốt nhất

6 ứng dụng ghi chú mã nguồn mở tốt nhất