Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Các router ngày nay được tích hợp nhiều tính năng giúp người dùng hàng ngày dễ sử dụng hơn. Tuy nhiên, một số tính năng này dễ bị tin tặc tấn công, vì vậy hãy luôn tắt các cài đặt router này để bảo mật tốt hơn.

Wi-Fi Protected Setup (WPS) nghe có vẻ là một ý tưởng tuyệt vời trên lý thuyết. Nó cho phép bạn xác thực các thiết bị không dây trên mạng của mình chỉ bằng cách nhấn nút WPS trên router. Sau đó, bạn đến thiết bị client và nhấn nút WPS của thiết bị đó. Và thế là thiết bị được kết nối mà không cần nhập mật khẩu Wi-Fi.

Tính dễ sử dụng của WPS là lý do khiến nó trở nên hấp dẫn, đặc biệt là nếu bạn đang sử dụng một trong những router từ ISP của mình có mật khẩu mặc định dài và phức tạp. Nhưng sau khi tìm hiểu thêm về các bước bảo mật mạng thực sự, bạn sẽ thấy nên tắt tính năng này trong bảng điều khiển admin của router.

Tại sao vậy? Những kẻ xấu có thể dễ dàng chiếm quyền điều khiển WPS và xâm nhập vào mạng không dây của bạn. Đó là vì WPS:

Giải pháp tốt hơn là giải pháp lỗi thời: Yêu cầu mật khẩu Wi-Fi mạnh với WPA2 hoặc WPA3 (nếu bạn có router mới). Các giao thức này có mã hóa và triển khai bảo mật khó bẻ khóa hơn.

Router giống như người gác cổng cho mạng gia đình của bạn và bảo vệ mạng khỏi các nhóm bot lang thang trên mạng. Nhưng khả năng bảo vệ đó có thể gây khó chịu khi quá nhiệt tình. Trước đây, các game nhiều người chơi thường không kết nối được nếu bạn không mở đúng cổng trên router. Thật tệ!

Việc mở đúng cổng chưa bao giờ đơn giản như bạn nghĩ. Phần mềm có cần một cổng duy nhất hay một phạm vi không? Và chúng có nên được mở cho TCP hay UDP không?

Khi Universal Plug and Play (UPnP) xuất hiện vào khoảng năm 2000, nó trông giống như người hùng. Sau đây là giải thích đơn giản về cách thức hoạt động của UPnP:

Tuy nhên, UPnP rất nguy hiểm vì một chương trình độc hại có thể lợi dụng bộ tính năng phong phú của giao thức để mở các cổng mà bạn không biết - thực sự là vượt qua được sự bảo vệ của tường lửa router.

May mắn thay, hầu hết các ứng dụng hiện nay đều được lập trình để hoạt động như mong muốn, ngay cả khi UPnP bị tắt. Đối với một số trường hợp không như vậy - như truy cập Plex media server của bạn khi xa nhà - thì an toàn hơn khi thiết lập quy tắc chuyển tiếp cổng chỉ dành cho những gì bạn cần.

Các kỹ sư mạng tại Apple đã nhận ra những rủi ro về bảo mật với UPnP và đã đưa ra một giải pháp thay thế cho các ứng dụng của họ có tên là Network Address Transversal Port Mapping Protocol. NAT-PMP có mục tiêu tương tự như UPnP, ngoại trừ NAT-PMP:

NAT-PMP được Apple giới thiệu lần đầu tiên vào năm 2005. Sau ngần ấy thời gian, giao thức này vẫn chỉ được phần mềm Apple sử dụng phổ biến và tích hợp vào các ứng dụng như FaceTime. Điều đó không có nghĩa là chỉ người dùng Apple mới bị ảnh hưởng: NAT-PMP thường được bật theo mặc định trên nhiều thương hiệu router chính thống như ASUS và NETGEAR.

Vậy, Apple có thành công trong việc tăng cường bảo mật bằng NAT-PMP không? Ở một mức độ nào đó, thì có, nhưng vẫn chưa đủ. Vì vậy, hãy luôn tắt NAT-PMP (đôi khi được liệt kê là "port triggering").

NAT-PMP cũng sử dụng logic sai lầm để cho phép các ứng dụng kiểm soát cổng nào sẽ mở trên router của bạn. Điều này ổn khi Apple AirPlay yêu cầu, nhưng không ổn lắm khi Trojan App XYZ tìm ra cách giả mạo xác thực để có được các đặc quyền tương tự.

Các lỗ hổng bảo mật NAT-PMP đã ảnh hưởng đến hàng triệu thiết bị. Tắt tính năng này đơn giản là an toàn hơn. Ngay cả khi tắt, các ứng dụng di động và Apple TV 4K vẫn hoạt động tốt. Đối với những trục trặc hiếm gặp, hãy sử dụng chuyển tiếp cổng thay thế.

Việc trưởng thành theo tư duy coi trọng bảo mật đôi khi có nghĩa là từ bỏ những gì dễ dàng nhất. Có thể bạn sẽ quyết định đã đến lúc loại bỏ 3 rủi ro bảo mật này.

Nguồn tin: Quantrimang.com:

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Đừng đánh giá chê bai người khác chỉ vì họ khác mình!

Đừng đánh giá chê bai người khác chỉ vì họ khác mình!

Em về tìm lại ngày xưa

Em về tìm lại ngày xưa

Những hoạt động làm dịu tâm hồn

Những hoạt động làm dịu tâm hồn

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

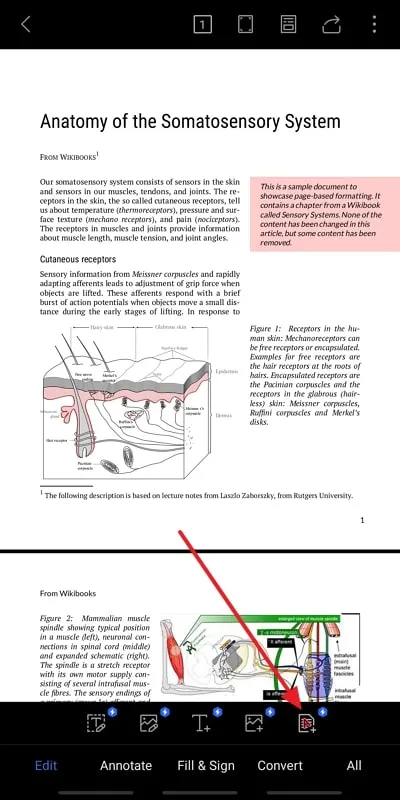

Cách xóa bỏ logo trong file PDF rất đơn giản

Cách xóa bỏ logo trong file PDF rất đơn giản

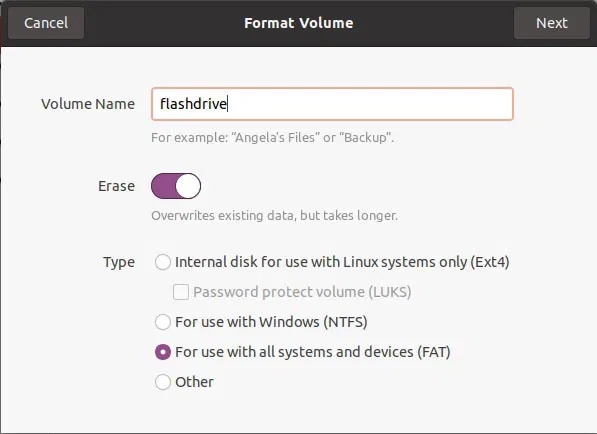

Cách sửa USB bị hỏng trong Linux

Cách sửa USB bị hỏng trong Linux

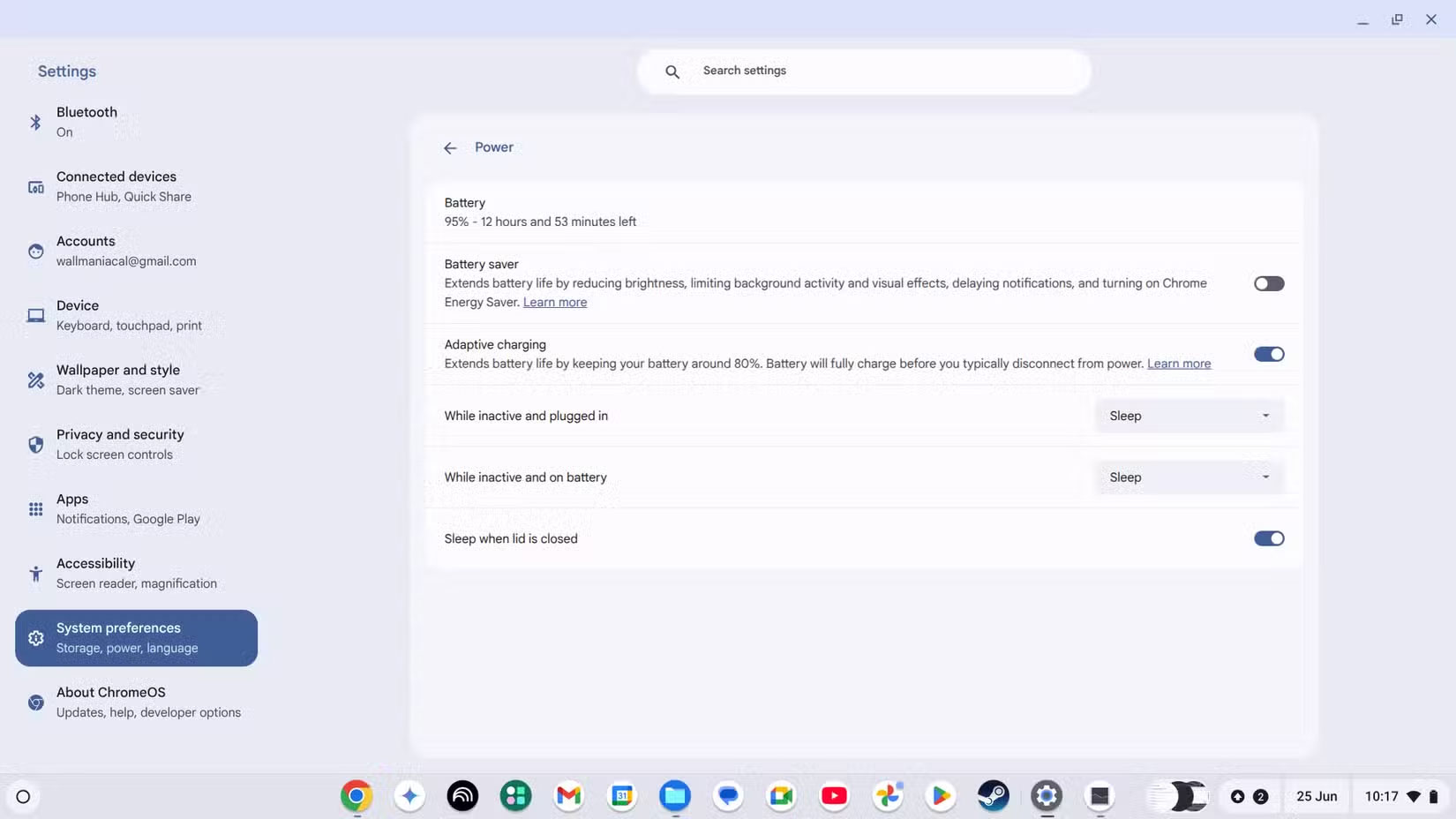

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

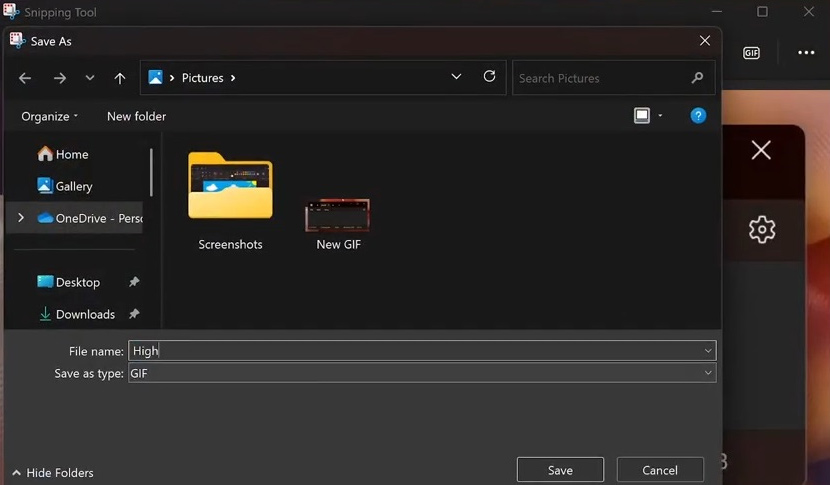

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

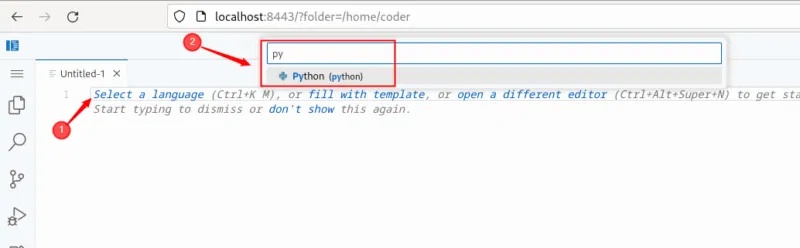

Cách thiết lập code server dựa trên web trong Linux

Cách thiết lập code server dựa trên web trong Linux

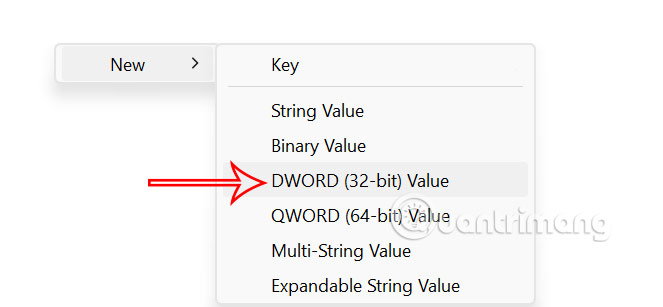

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

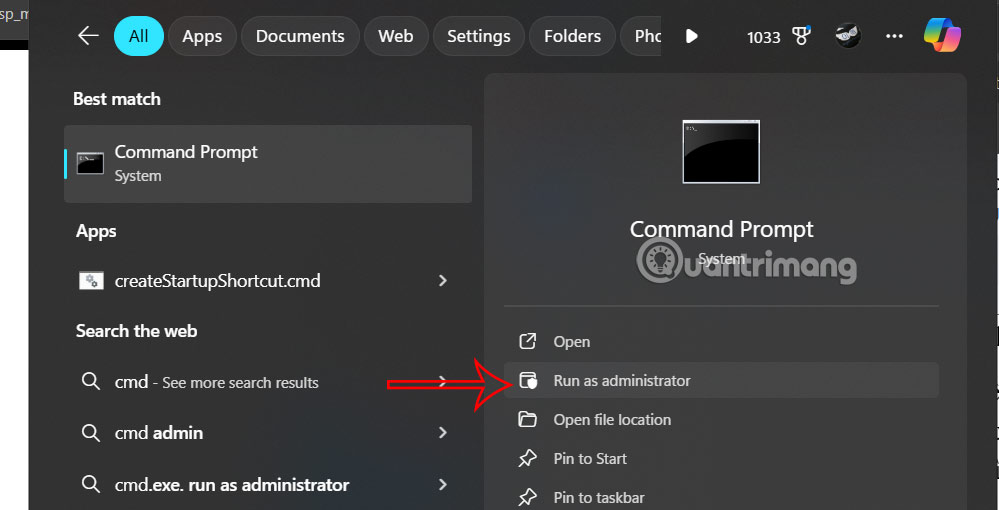

Cách khởi động lại Windows 11 ngay lập tức

Cách khởi động lại Windows 11 ngay lập tức

Những lá thư chưa gửi

Những lá thư chưa gửi

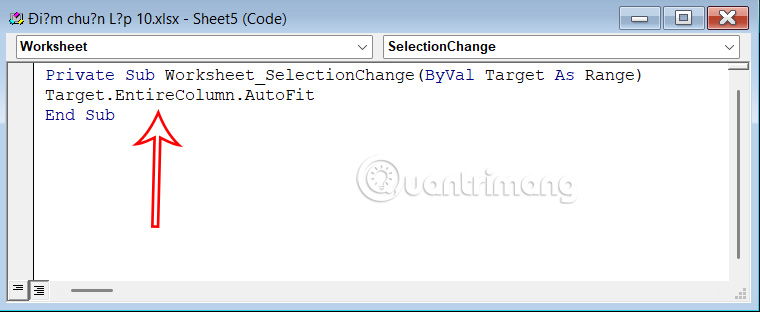

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

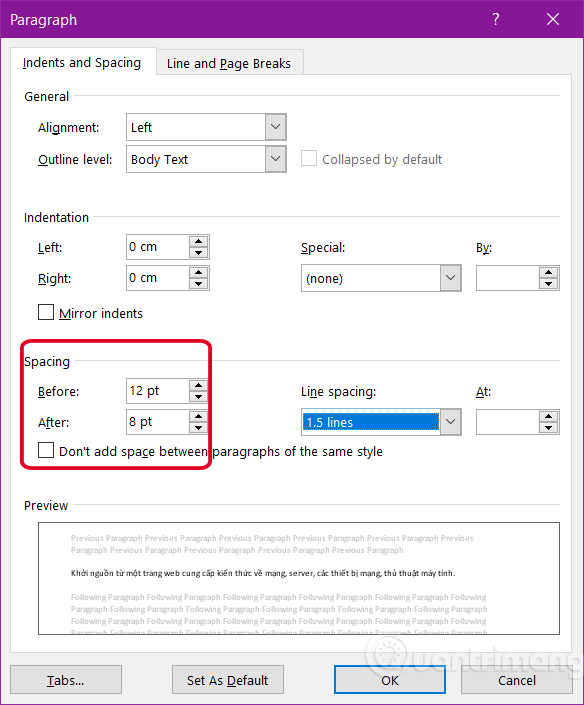

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

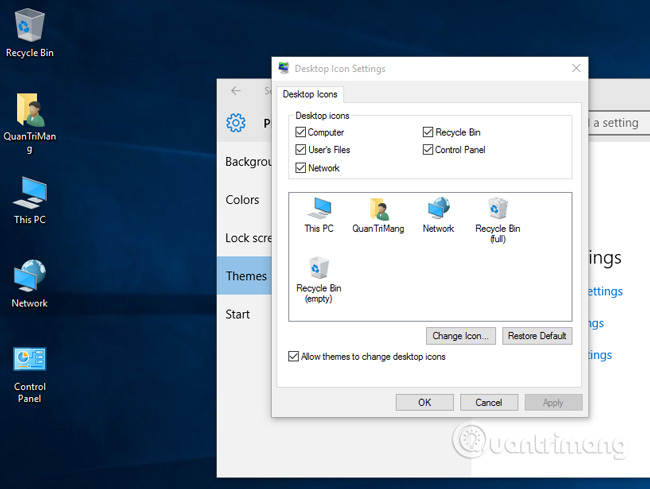

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

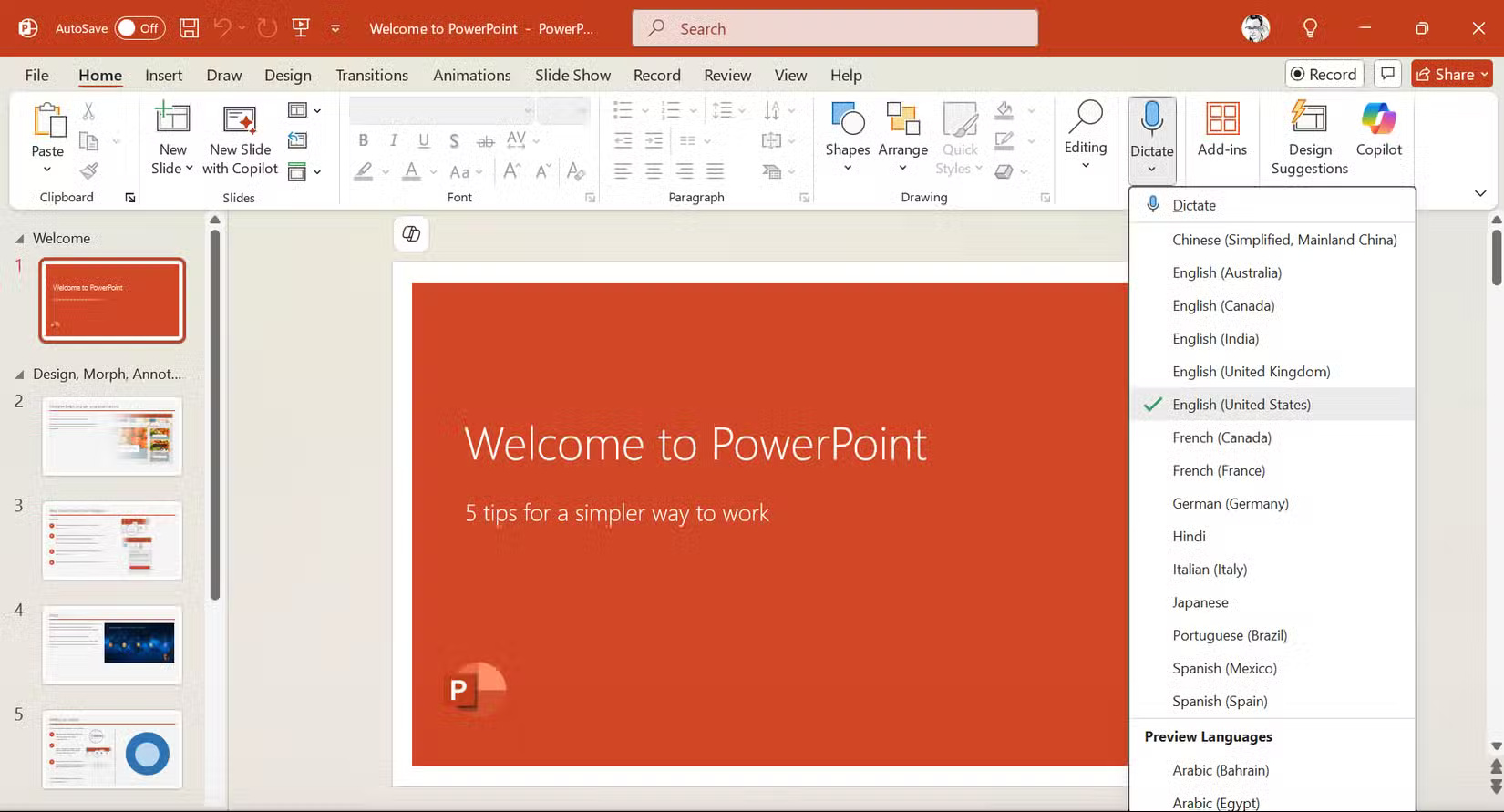

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows