Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

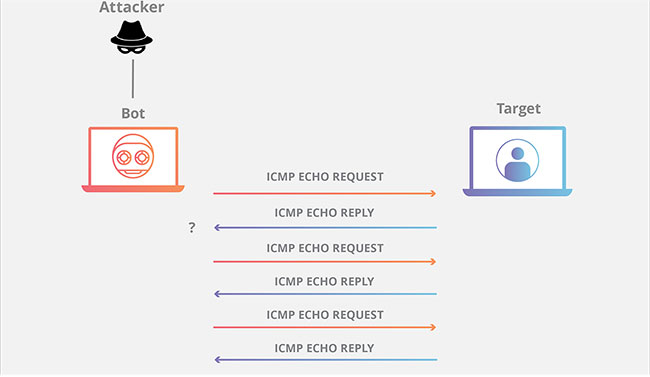

Cuộc tấn công ICMP (Internet Control Message Protocol) Flood, còn được gọi là cuộc tấn công Ping Flood, là một cuộc tấn công từ chối dịch vụ (DoS) phổ biến, trong đó kẻ tấn công cố gắng áp đảo một thiết bị được nhắm mục tiêu bằng ICMP echo-request (ping).

Thông thường, các tin nhắn ICMP echo-request và echo-reply được sử dụng để ping một thiết bị mạng nhằm chẩn đoán tình trạng và kết nối của thiết bị cũng như kết nối giữa người gửi và thiết bị. Bằng cách làm tràn ngập mục tiêu với các gói yêu cầu, mạng buộc phải trả lời với số lượng reply packet (gói phản hồi) bằng nhau. Điều này khiến mục tiêu trở nên không thể truy cập được đối với lưu lượng bình thường.

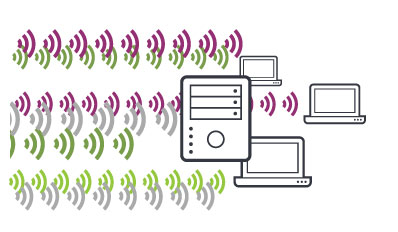

Các loại tấn công ICMP request khác có thể liên quan đến những công cụ hoặc code tùy chỉnh, chẳng hạn như hping và scapy. Lưu lượng tấn công phát ra từ nhiều thiết bị được coi là tấn công từ chối dịch vụ (DDoS) phân tán. Trong kiểu tấn công DDoS này, cả kênh đến và kênh đi của mạng đều áp đảo, tiêu tốn băng thông đáng kể và dẫn đến hiện tượng dịch vụ từ chối.

Một cuộc tấn công DDoS ICMP Flood yêu cầu kẻ tấn công biết địa chỉ IP của mục tiêu. Các cuộc tấn công có thể được chia thành 3 loại, xác định bởi mục tiêu và cách địa chỉ IP được phân giải:

- Mục tiêu cục bộ bị tiết lộ - Trong kiểu tấn công DDoS này, cuộc tấn công Ping Flood nhắm vào một máy tính cụ thể trên mạng cục bộ. Trong trường hợp này, kẻ tấn công phải lấy trước địa chỉ IP đích.

- Router bị tiết lộ - Ở đây, cuộc tấn công Ping Flood nhắm vào các router với mục tiêu làm gián đoạn liên lạc giữa các máy tính trong mạng. Trong kiểu tấn công DDoS này, kẻ tấn công phải có địa chỉ IP nội bộ của router cục bộ.

- Blind ping - Điều này liên quan đến việc sử dụng một chương trình bên ngoài để tiết lộ địa chỉ IP của máy tính mục tiêu hoặc router trước khi khởi động một cuộc tấn công DDoS.

Bởi vì các cuộc tấn công DDoS ICMP Flood áp đảo các kết nối mạng của thiết bị được nhắm mục tiêu với lưu lượng truy cập không có thật, do đó các yêu cầu hợp pháp bị ngăn chặn. Kịch bản này tạo thành mức độ nguy hiểm của cuộc tấn công DoS hoặc DDoS (trong trường hợp có nhiều cuộc tấn công phối hợp).

Điều làm cho vectơ tấn công này trở nên nguy hiểm hơn là trong quá khứ, những kẻ tấn công sẽ giả mạo một địa chỉ IP sai để che giấu thiết bị gửi. Nhưng với các cuộc tấn công botnet tinh vi ngày nay (đặc biệt là các bot dựa trên IoT), những kẻ tấn công thậm chí không bận tâm đến việc che giấu IP của bot. Thay vào đó, chúng sử dụng một mạng lưới rộng lớn gồm các bot không bị giả mạo để áp đảo máy chủ mục tiêu.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

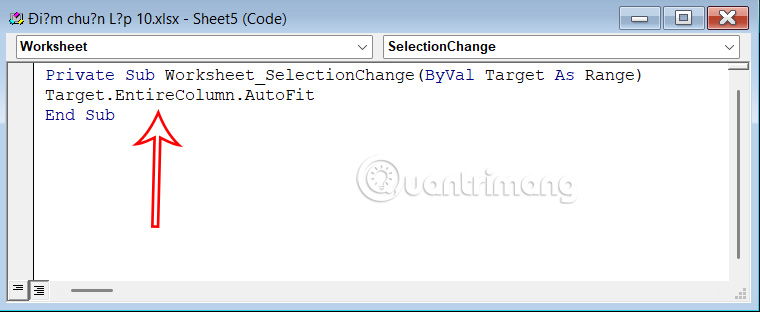

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

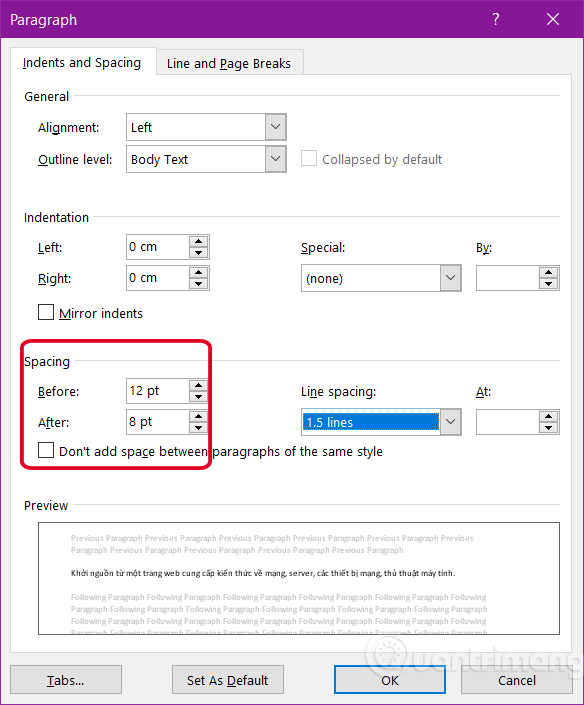

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

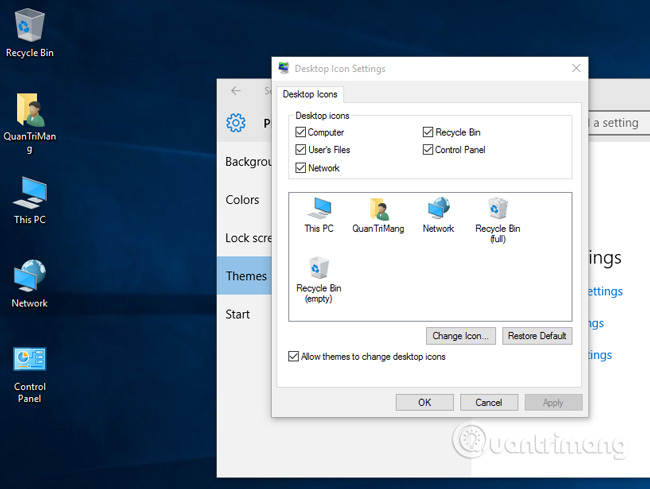

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

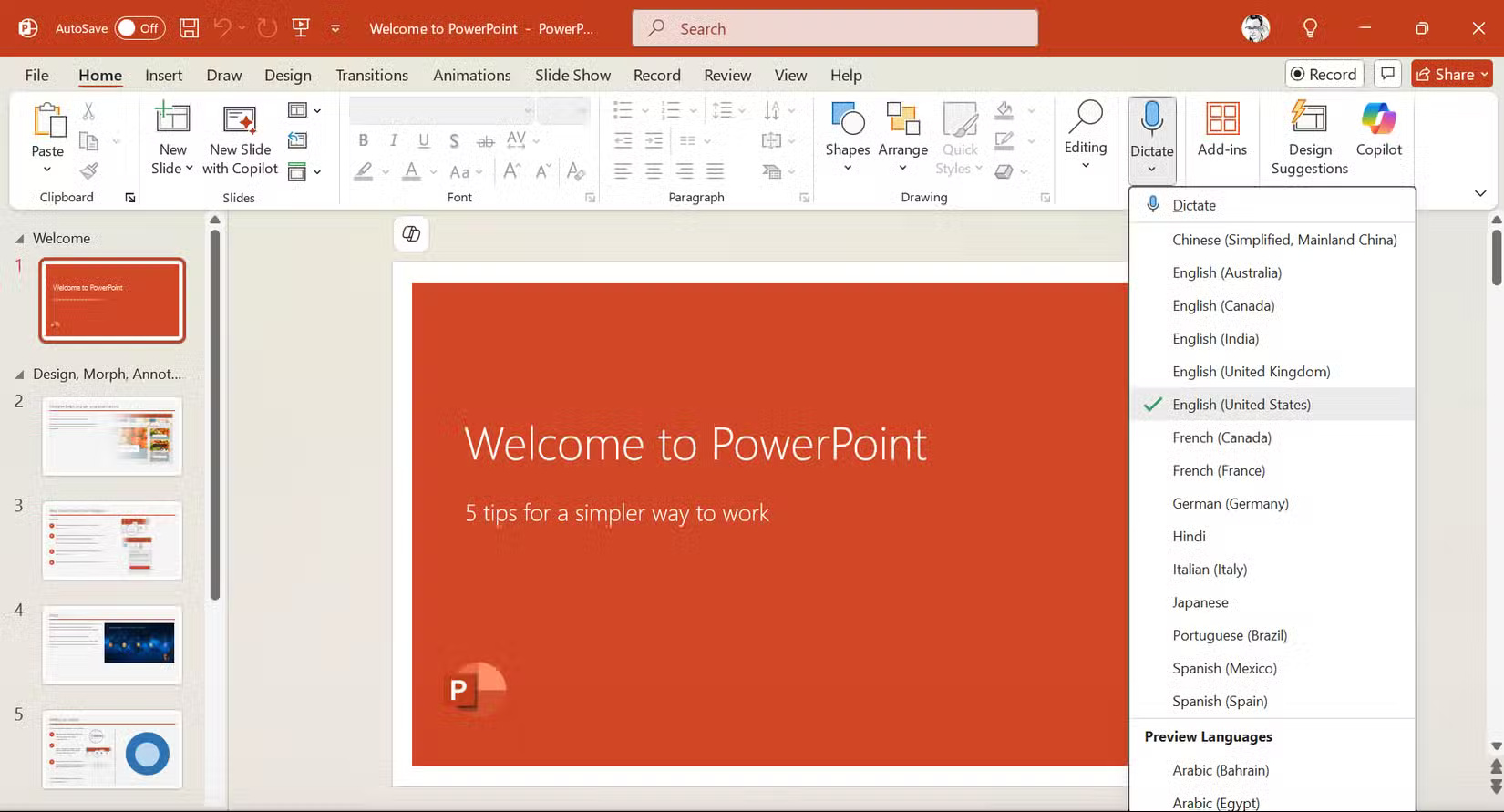

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

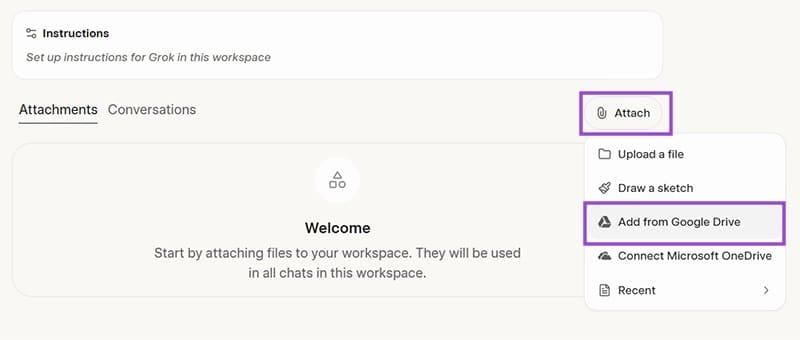

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

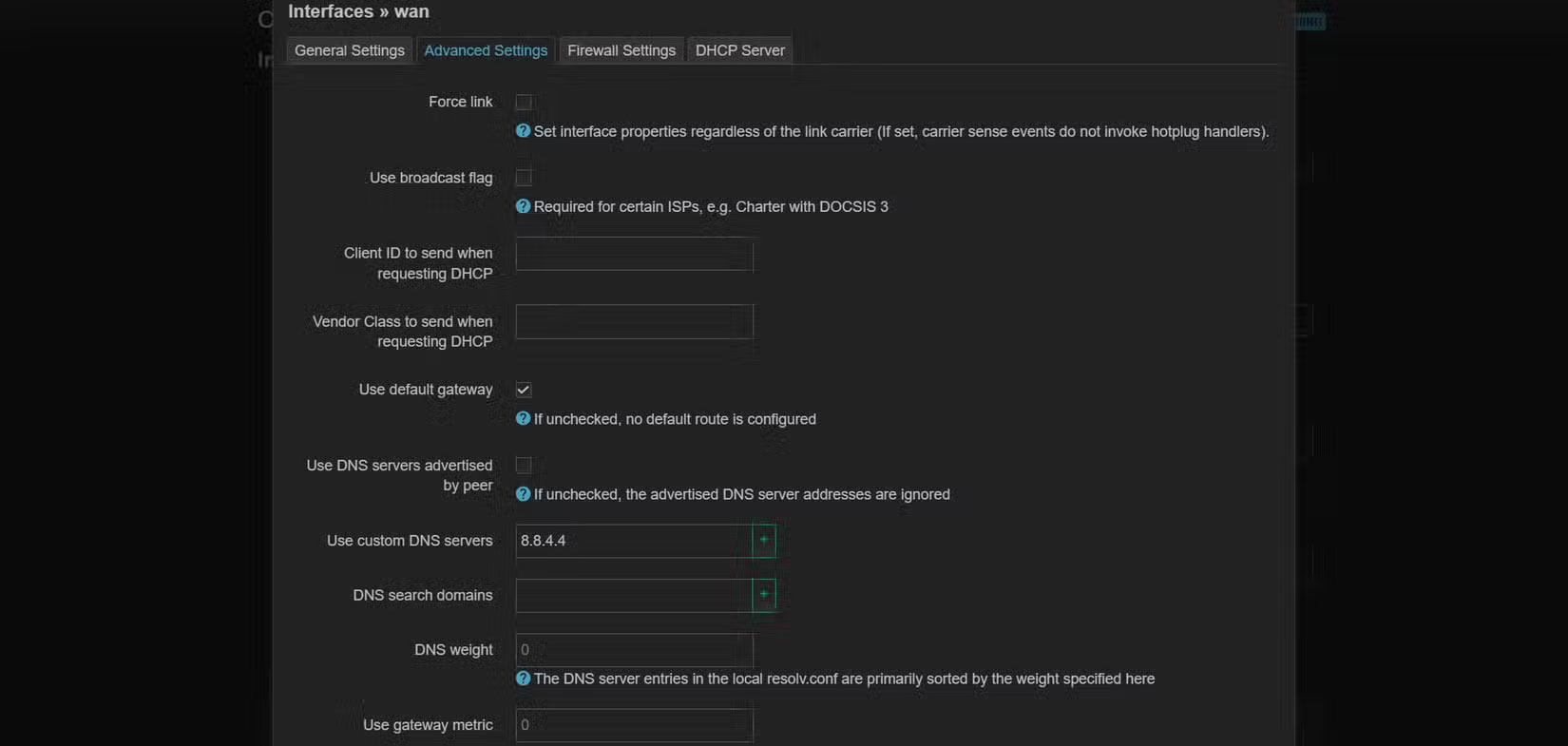

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

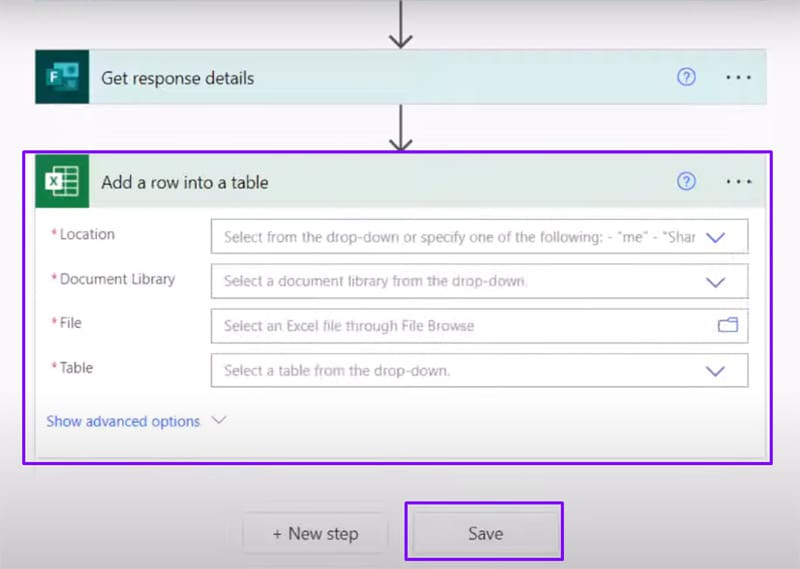

Cách đồng bộ Microsoft Forms với Excel

Cách đồng bộ Microsoft Forms với Excel

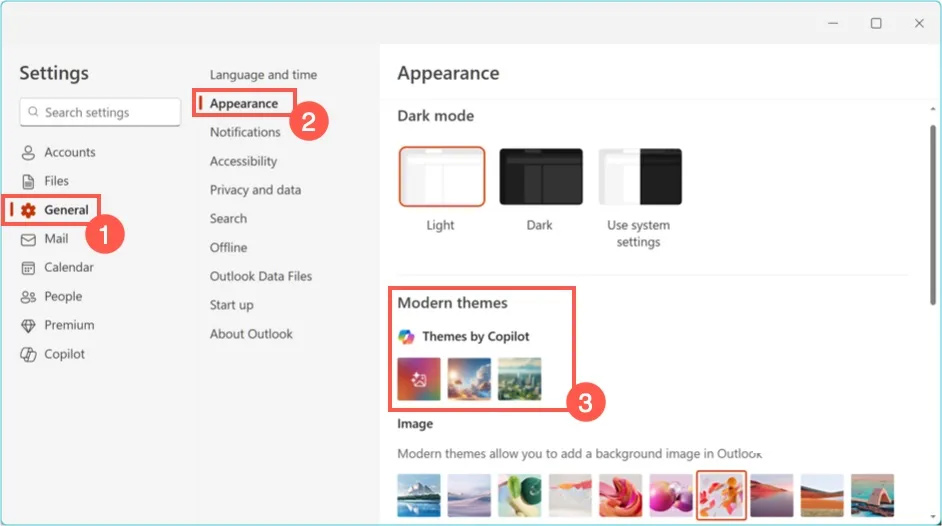

Hướng dẫn tạo theme AI cho Outlook

Hướng dẫn tạo theme AI cho Outlook

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

Hướng dẫn xem lại nhà cũ trên Google Maps

Hướng dẫn xem lại nhà cũ trên Google Maps

Tôi từng thương em

Tôi từng thương em

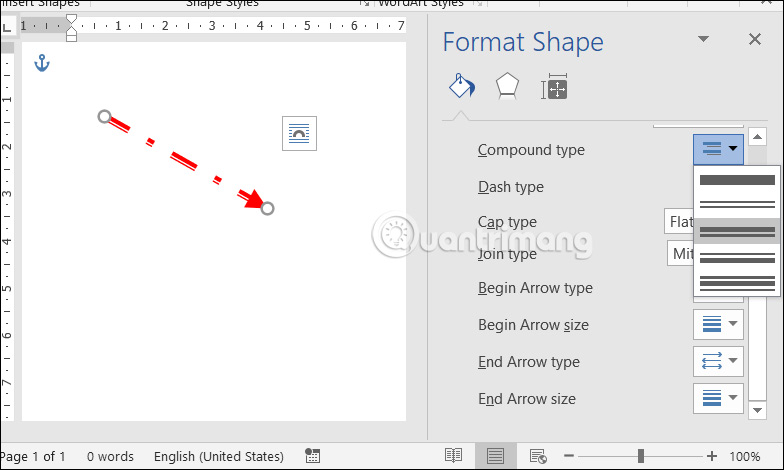

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cấu hình Resident Evil Requiem PC

Cấu hình Resident Evil Requiem PC

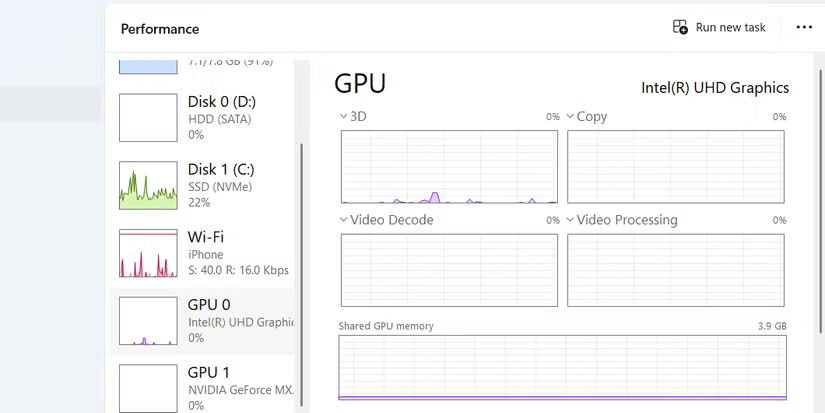

Cách tận dụng tab Performance trong Task Manager

Cách tận dụng tab Performance trong Task Manager

Rời bỏ mối quan hệ bạn bè độc hại

Rời bỏ mối quan hệ bạn bè độc hại

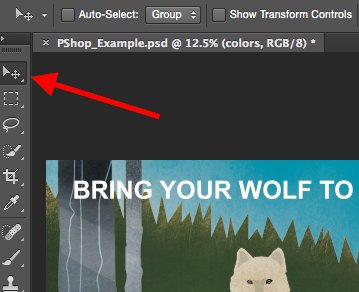

Hướng dẫn sử dụng Photoshop cho người mới

Hướng dẫn sử dụng Photoshop cho người mới

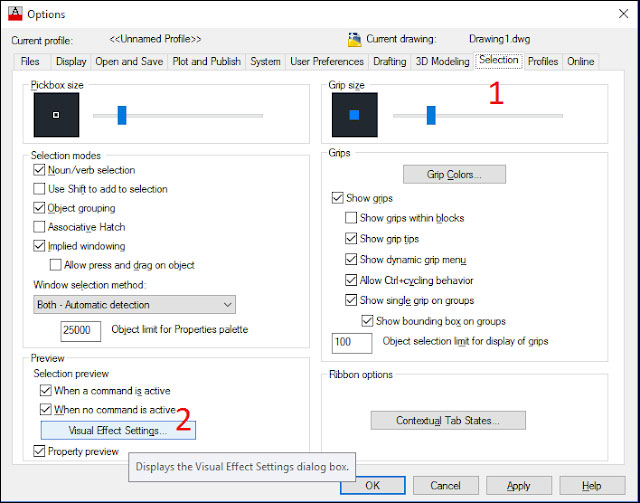

Cách sửa lỗi AutoCAD bị giật, lag

Cách sửa lỗi AutoCAD bị giật, lag