Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

TP-Link vừa đưa ra thông báo phát triển thành công bản vá cho lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến một số bộ định tuyến (router) Archer, có thể cho phép những kẻ tấn công tiềm năng kiểm soát các thiết bị qua mạng LAN từ xa thông qua kết nối Telnet mà không phải cung cấp mật khẩu quản trị viên.

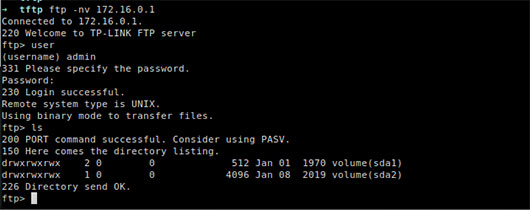

“Trong trường hợp bị khai thác thành công, lỗ hổng này có thể cho phép kẻ tấn công từ xa kiểm soát cấu hình của router thông qua Telnet trên mạng cục bộ (LAN) và kết nối với máy chủ FTP thông qua mạng LAN hoặc WAN”, chuyên gia bảo mật Grzegorz Wypych thuộc đội ngũ IBM X-Force Red cho biết.

Để khai thác lỗ hổng bảo mật này, kẻ tấn công phải gửi yêu cầu HTTP chứa chuỗi ký tự dài hơn số byte được phép, với kết quả là mật khẩu người dùng bị vô hiệu hóa hoàn toàn và được thay thế bằng một giá trị rỗng.

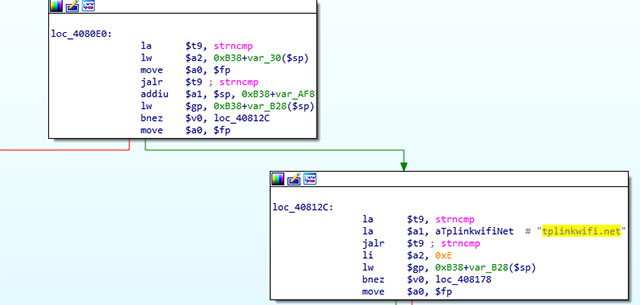

Trình xác thực tích hợp hoàn toàn “vô dụng” trong trường hợp này bởi nó chỉ kiểm tra các tiêu đề HTTP của người giới thiệu, cho phép kẻ tấn công đánh lạc hướng dịch vụ router httpd rằng yêu cầu này là hợp lệ bằng cách sử dụng giá trị tplinkwifi.net được mã hóa cứng.

Đối tượng sử dụng các router này chủ yếu là quản trị viên hệ thống, những người sở hữu quyền root đầy đủ, do đó một khi các tác nhân đe dọa có thể vượt qua quá trình xác thực, chúng sẽ tự động nhận quyền quản trị viên trên router. Sau đó, tất cả các quy trình sẽ được điều hành bởi người nắm truy cập này. Như vậy, có thể nói kẻ tấn công hoạt động với tư cách quản trị viên và chiếm quyền điều khiển thiết bị thành công.

"Những kẻ tấn công không chỉ có thể chiếm được quyền truy cập cấp cao, mà người dùng hợp pháp cũng sẽ bị block và không còn có thể đăng nhập vào dịch vụ web thông qua giao diện người dùng thông thường, dẫn đến việc không thể thiết lập lại mật khẩu mới”, ông Grzegorz Wypych cho biết thêm.

Tệ hơn, ngay cả khi chủ sở hữu router cài đặt mật khẩu mới, kẻ tấn công vẫn có thể tiếp tục vô hiệu hóa nó với một yêu cầu LAN/WAN/CGI, khiến kết nối USB đến máy chủ FTP tích hợp trở thành cách duy nhất để truy cập vào router. Ngoài ra, các key mã hóa RSA cũng sẽ không thể áp dụng trong trường hợp này vì chúng không hoạt động với mật khẩu trống.

Lỗ hổng này đang được theo dõi với mã định danh CVE-2019-7405, ảnh hưởng đến các router Archer C5 V4, Archer MR200v4, Archer MR6400v4 và Archer MR400v3. TP-Link đã phát hành các bản vá để giúp khách hàng bảo vệ bộ định tuyến của mình trước những cuộc tấn công liên quan. Cụ thể như sau:

| Router TP-Link bị ảnh hưởng | Bản vá bảo mật |

| Archer C5 V4 | https://static.tp-link.com/2019/201909/20190917/Archer_C5v4190815.rar |

| Archer MR200v4 | https://static.tp-link.com/2019/201909/20190903/Archer%20MR200(EU)_V4_20190730.zip |

| Archer MR6400v4 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR6400(EU)_V4_20190730.zip |

| Archer MR400v3 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR400(EU)_V3_20190730.zip |

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

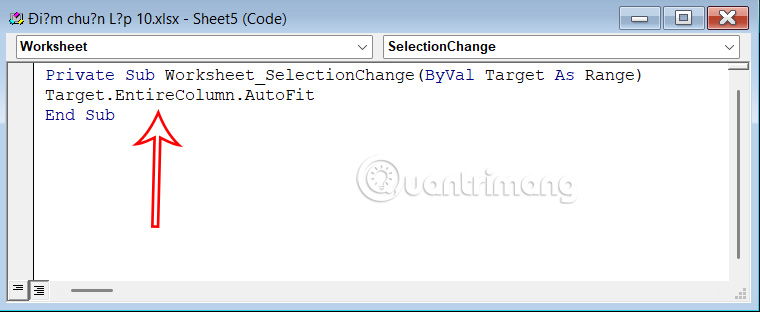

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

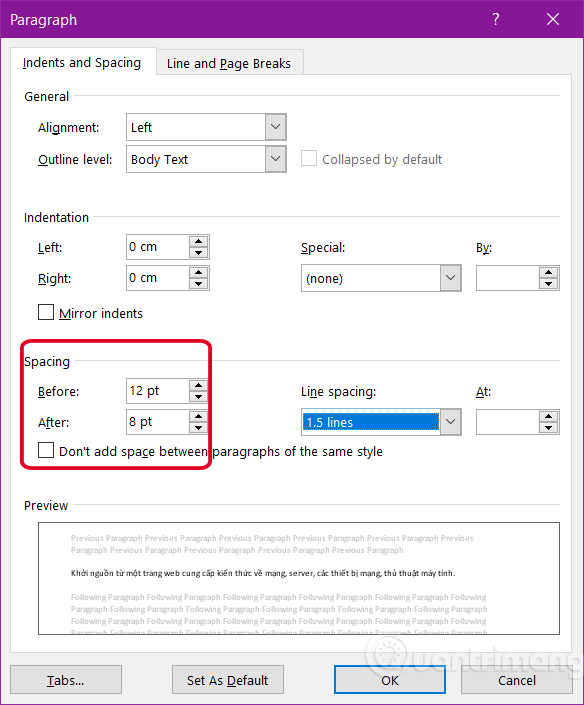

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

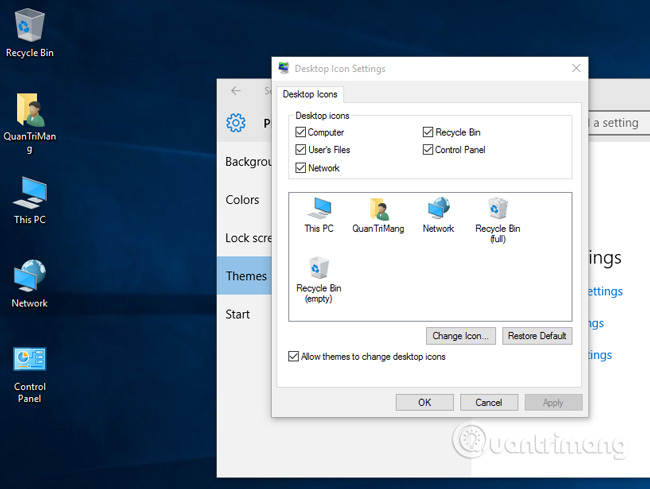

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

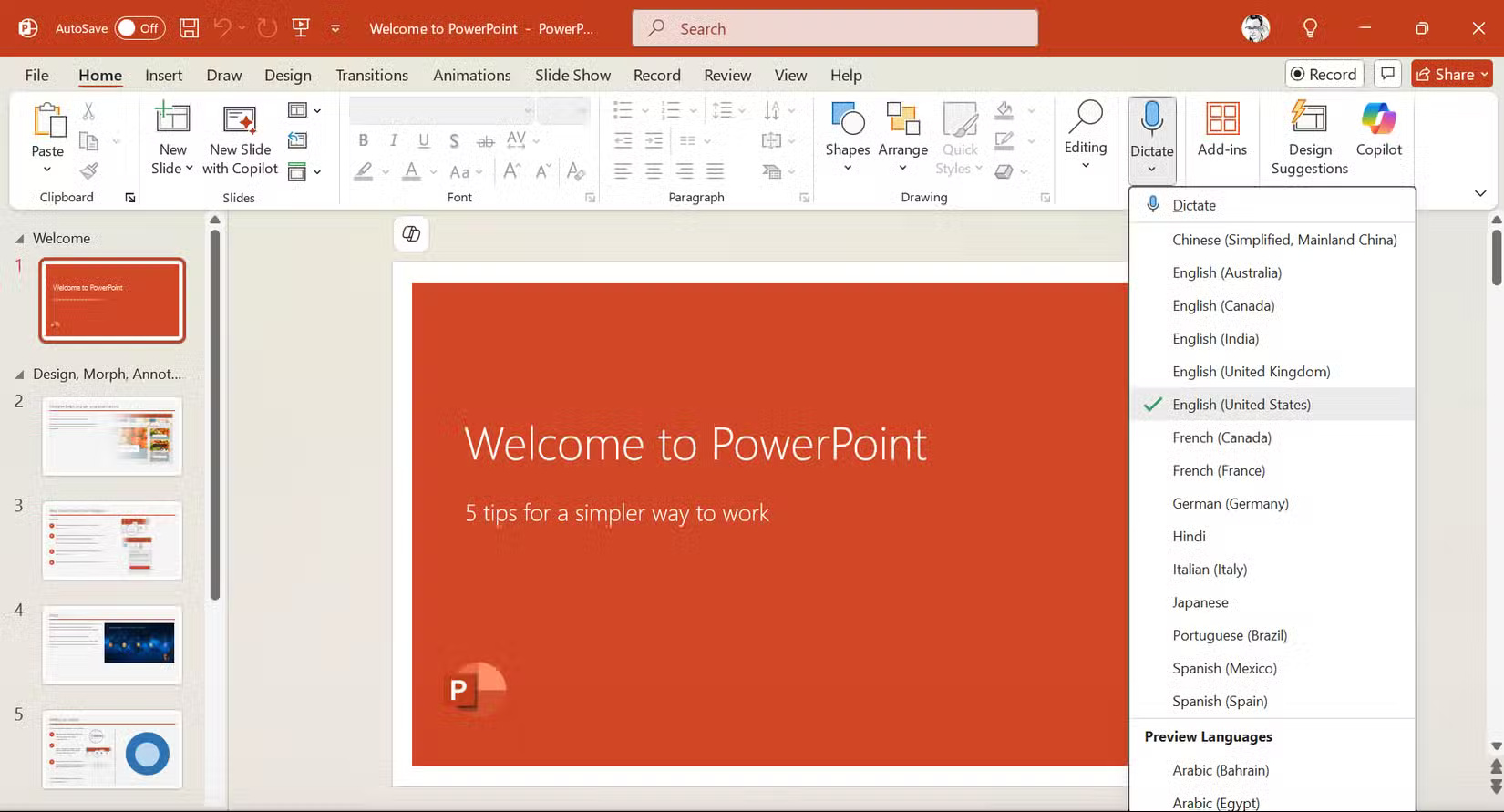

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

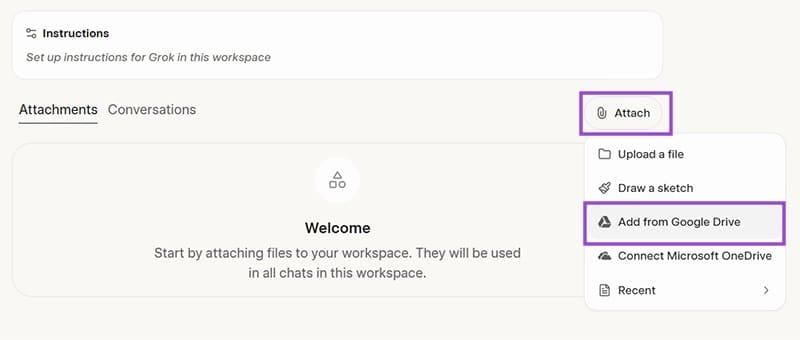

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

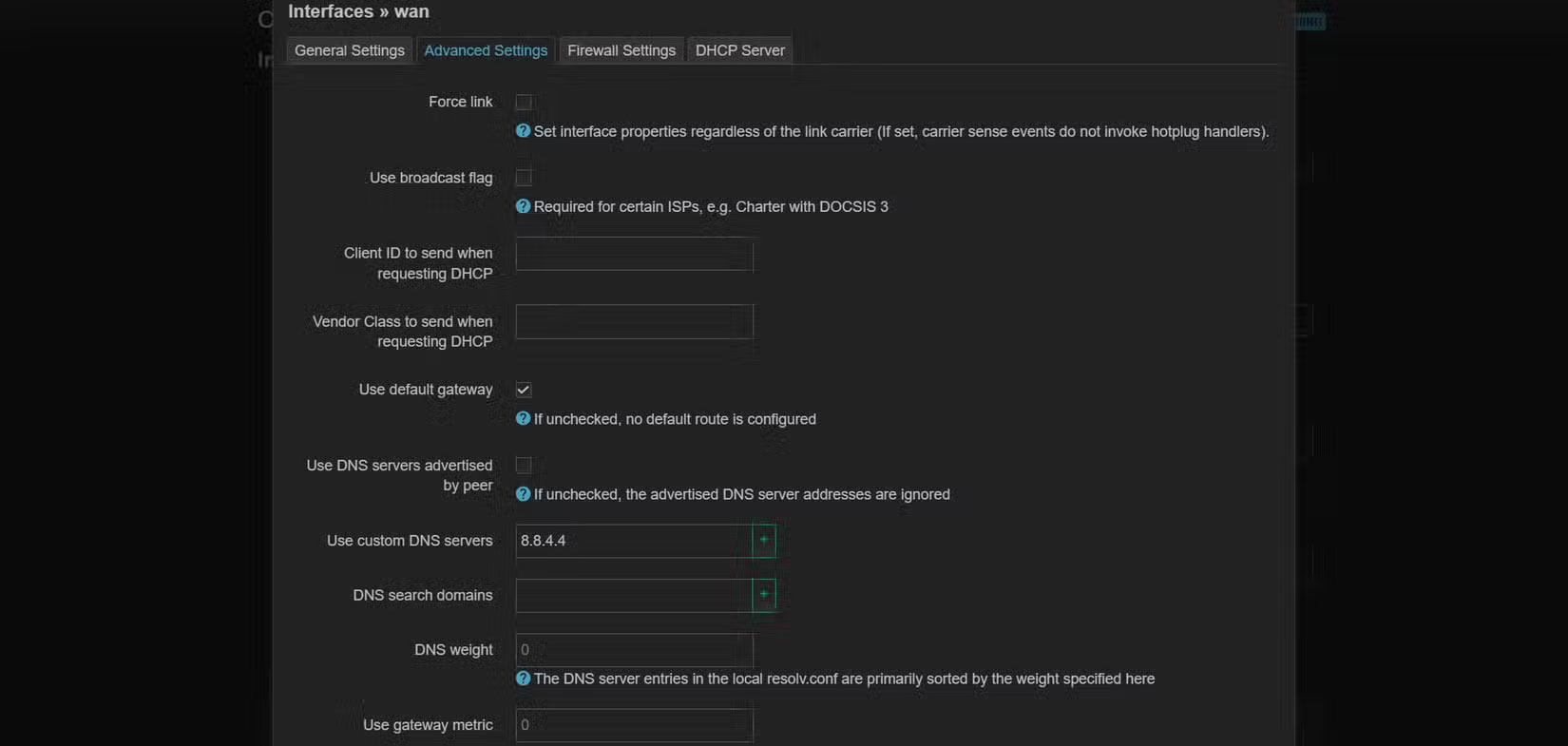

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

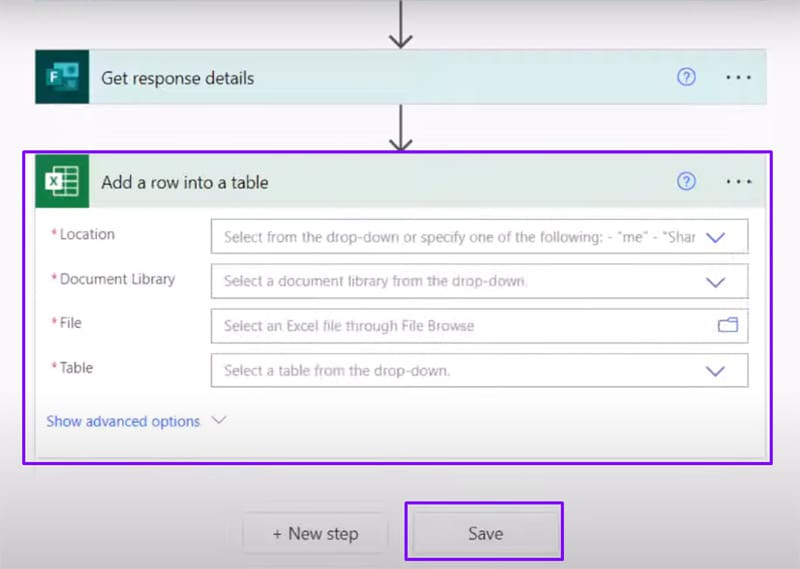

Cách đồng bộ Microsoft Forms với Excel

Cách đồng bộ Microsoft Forms với Excel

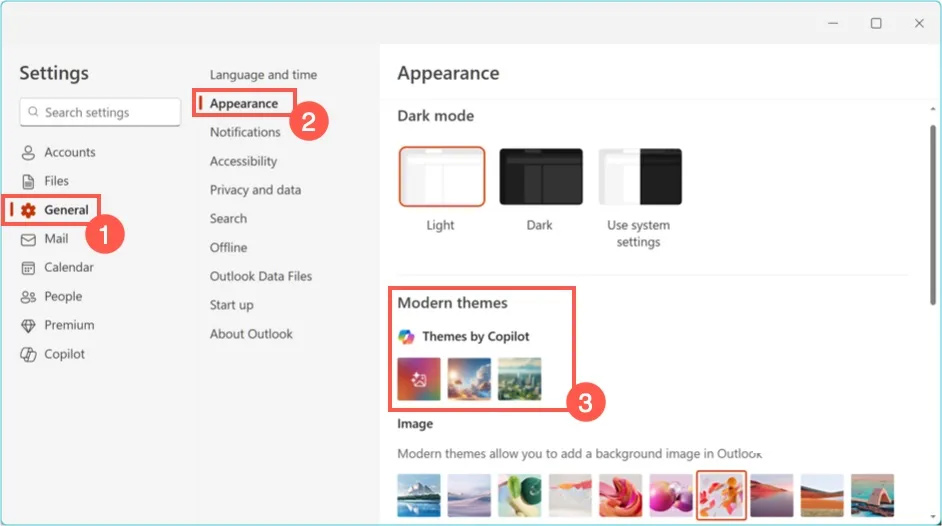

Hướng dẫn tạo theme AI cho Outlook

Hướng dẫn tạo theme AI cho Outlook

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

Hướng dẫn xem lại nhà cũ trên Google Maps

Hướng dẫn xem lại nhà cũ trên Google Maps

Tôi từng thương em

Tôi từng thương em

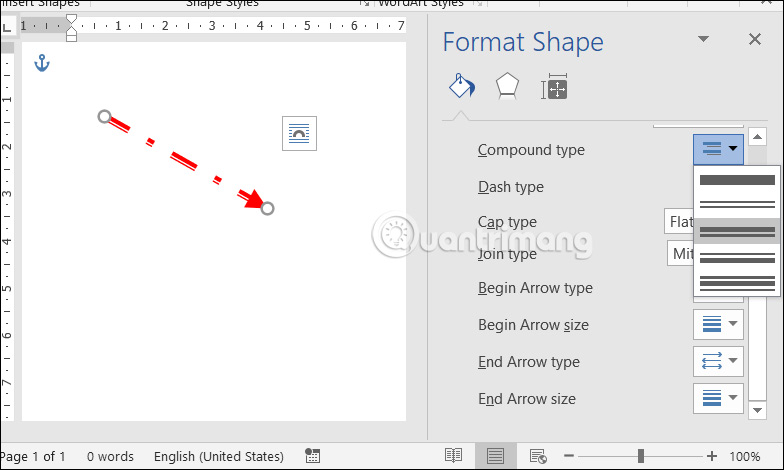

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cấu hình Resident Evil Requiem PC

Cấu hình Resident Evil Requiem PC

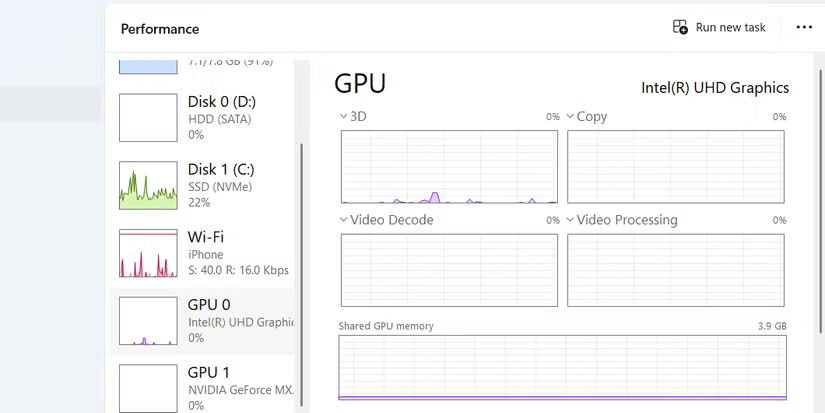

Cách tận dụng tab Performance trong Task Manager

Cách tận dụng tab Performance trong Task Manager

Rời bỏ mối quan hệ bạn bè độc hại

Rời bỏ mối quan hệ bạn bè độc hại

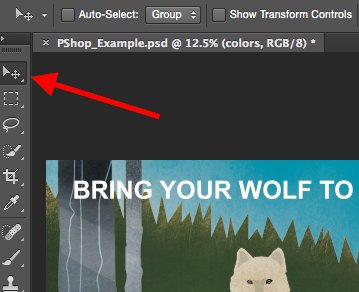

Hướng dẫn sử dụng Photoshop cho người mới

Hướng dẫn sử dụng Photoshop cho người mới

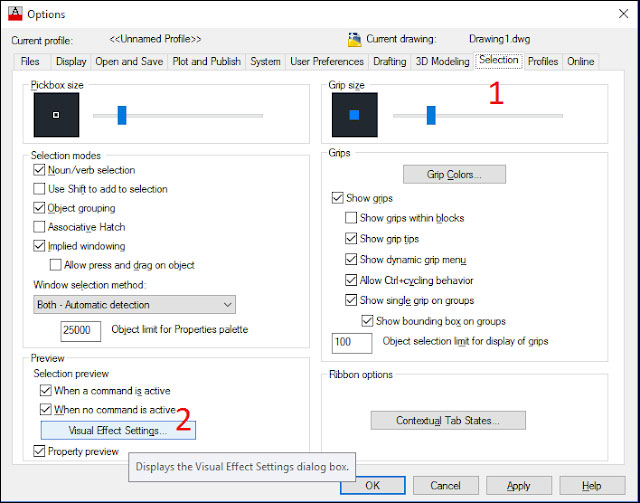

Cách sửa lỗi AutoCAD bị giật, lag

Cách sửa lỗi AutoCAD bị giật, lag