Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Microsoft vừa cho phép quản trị viên của các doanh nghiệp, tổ chức kích hoạt lại trình xử lý giao thức MSIX ms-appinstaller. Windows App Installer từng bị vô hiệu hóa để tránh bị mã độc Emotet lạm dụng.

App Installer (còn được gọi là AppX Installer) cho phép người dùng cài đặt ứng dụng trực tiếp từ một máy chủ web bằng gói MSIX hoặc tệp App Installer mà không cần tải trình cài đặt xuống máy tính trước.

Microsoft đã vô hiệu hóa lượt đồ ms-appinstaller để phản ứng lại các báo cáo về việc mã độc Emotet đang khai thác lỗ hổng zero-day giả mạo Windows AppX Installer, buộc người dùng tải xuống máy của họ các gói ứng dụng trước khi cài đặt chúng bằng App Installer.

"Chúng tôi nhận ra rằng tính năng này rất quan trọng với nhiều tổ chức, doanh nghiệp. Chúng tôi đang dành thời gian để tiến hành kiểm tra kỹ lưỡng nhằm đảm bảo rằng việc kích hoạt lại giao thức này có thể được thực hiện một cách an toàn", Dian Hartono, giám đốc chương trình của Microsoft chia sẻ.

"Chúng tôi đang xem xét việc cho ra mắt một chính sách nhóm (Group Policy) cho phép quản trị viên CNTT kích hoạt lại giao thức và kiểm soát việc sử dụng nó trong tổ chức của họ".

Theo cập nhật từ Hartano, Microsoft cuối cùng đã tìm ra cách xử lý vấn đề và giờ đây họ đã cho phép quản trị viên bật lại trình xử lý giao thức ms-appinstaller. Để làm điều này, bạn cần cập nhật phiên bản App Installer mới nhất (1.17.10751.0) và bật một chính sách nhóm.

Trên các hệ thống không thể cập nhật App Installer bằng trình cài đặt qua kết nối internet bạn cũng có thể tải xuống phiên bản ngoại tuyến trên trang Microsoft Download Center.

Tính năng App Installer sẽ được bật lại sau khi tải xuống bản cập nhật và triển khai chính sách Desktop App Installer và chọn "Enable App Installer ms-appinstaller protocol".

Bạn có thể làm điều này qua Group Policy Editor bằng cách truy cập Configuration > Administrative > Templates > Windows Components > Desktop App Installer.

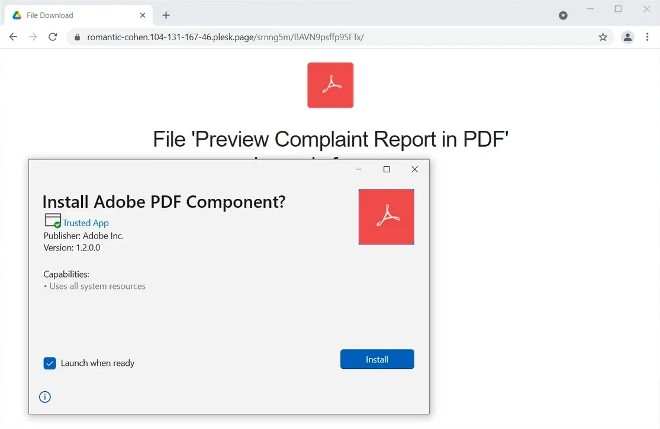

Từ đầu tháng 12/2021, mã độc Emotet đã bắt đầu sử dụng các gói Windows AppX Installer chứa mã độc được ngụy trang dưới dạng phần mềm Adobe PDF để lây nhiễm vào các máy tính Windows.

Mạng botnet lừa đảo phát tán email vào các chuỗi trả lời mà chúng đánh cắp được. Email lừa đảo hướng dẫn nạn nhân mở các tệp PDF được thiết kế trông như có liên quan tới luồng trò chuyện trước đó.

Tuy nhiên, thay vì mở tệp PDF, liên kết sẽ Windows App Installer và yêu cầu người dùng cài đặt "Adobe PDF Component" chứa mã độc. Sau khi nạn nhân nhấn nút Install, App Installer tải xuống và cài đặt một gói ứng dụng độc hại được lưu trữ trên Microsoft Azure.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

Cách xóa bỏ logo trong file PDF rất đơn giản

Cách xóa bỏ logo trong file PDF rất đơn giản

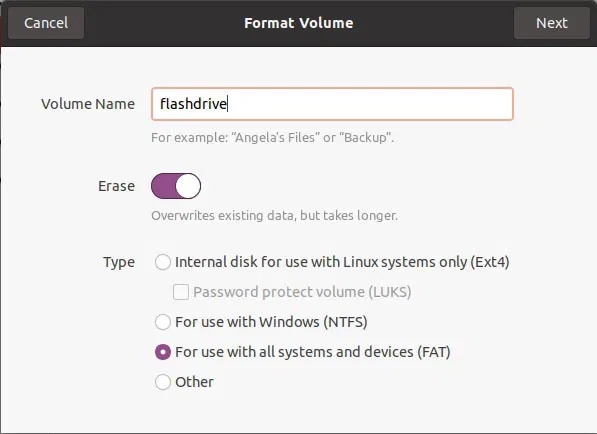

Cách sửa USB bị hỏng trong Linux

Cách sửa USB bị hỏng trong Linux

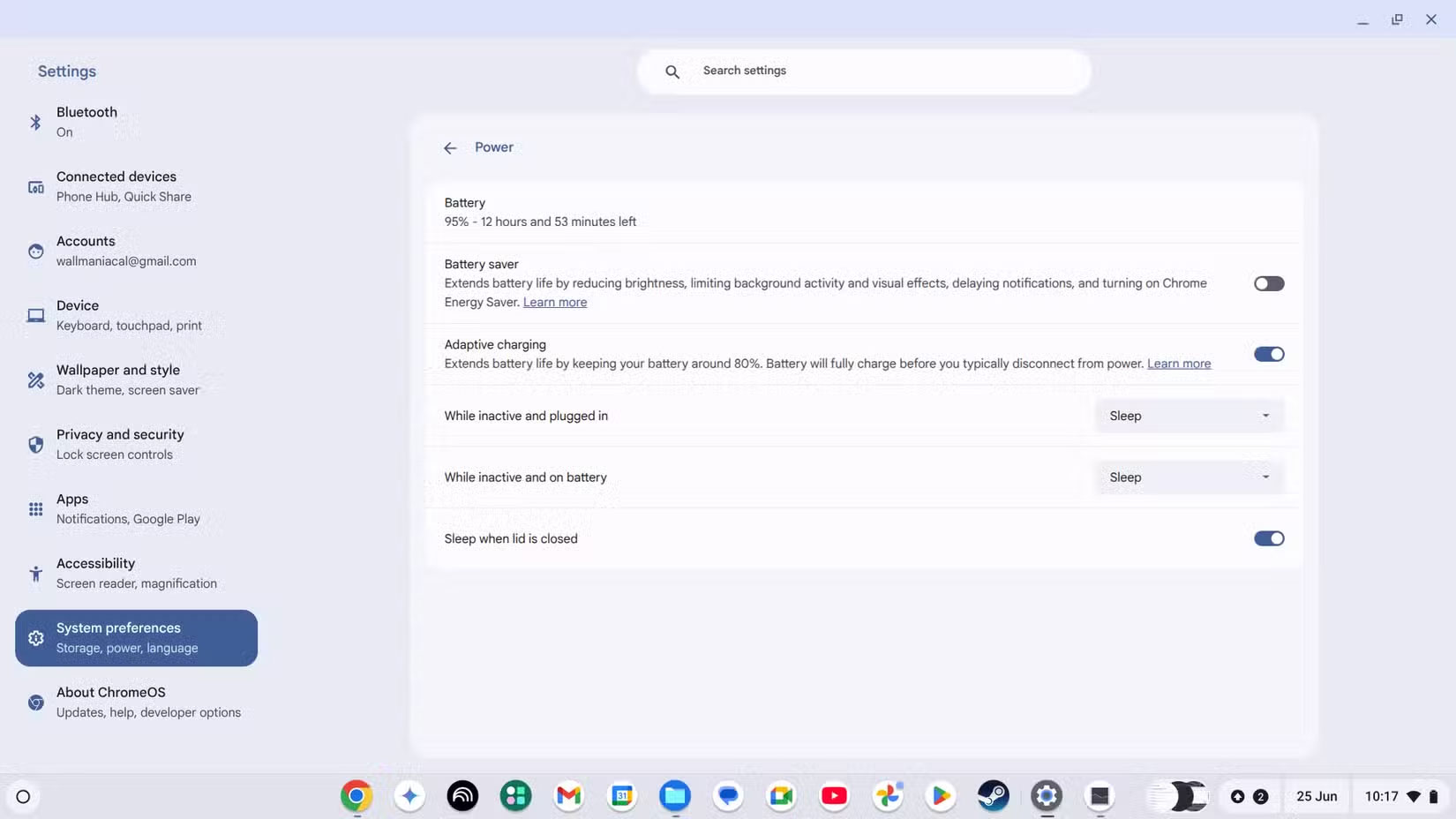

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

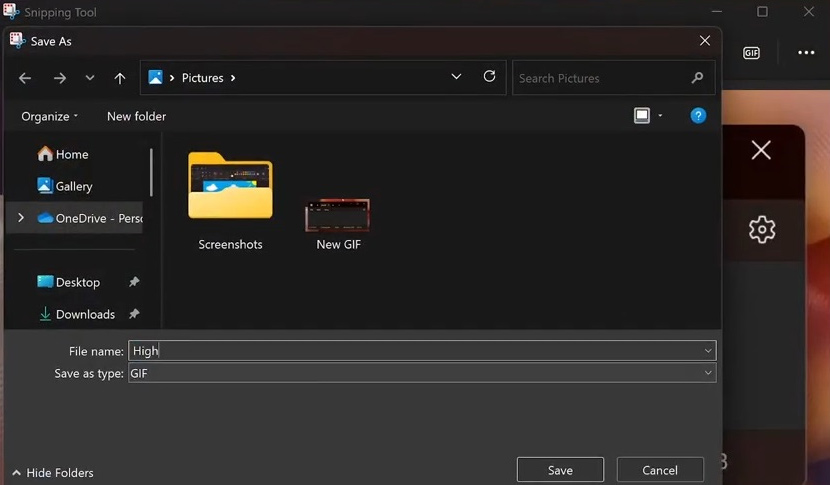

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

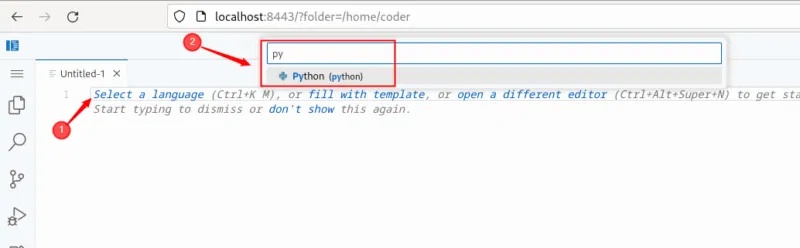

Cách thiết lập code server dựa trên web trong Linux

Cách thiết lập code server dựa trên web trong Linux

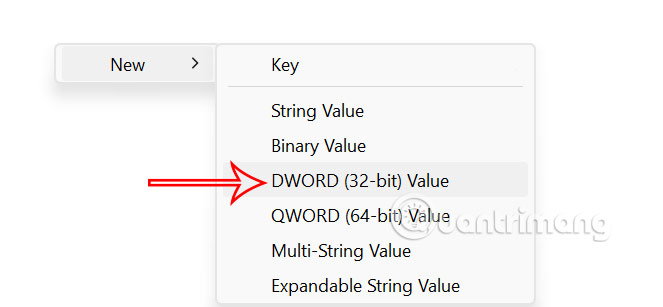

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

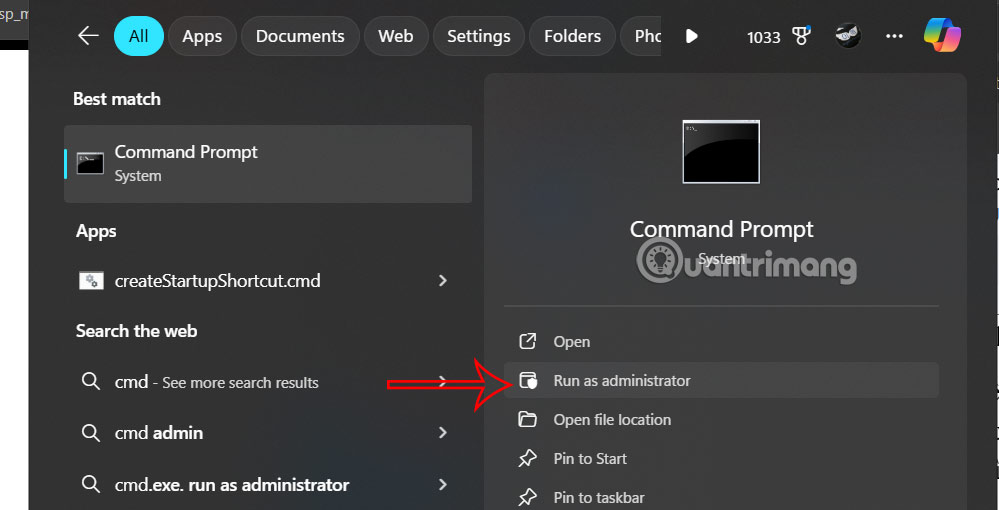

Cách khởi động lại Windows 11 ngay lập tức

Cách khởi động lại Windows 11 ngay lập tức

Những lá thư chưa gửi

Những lá thư chưa gửi

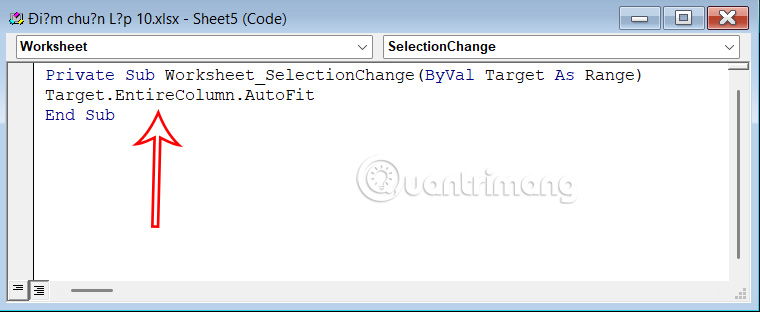

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

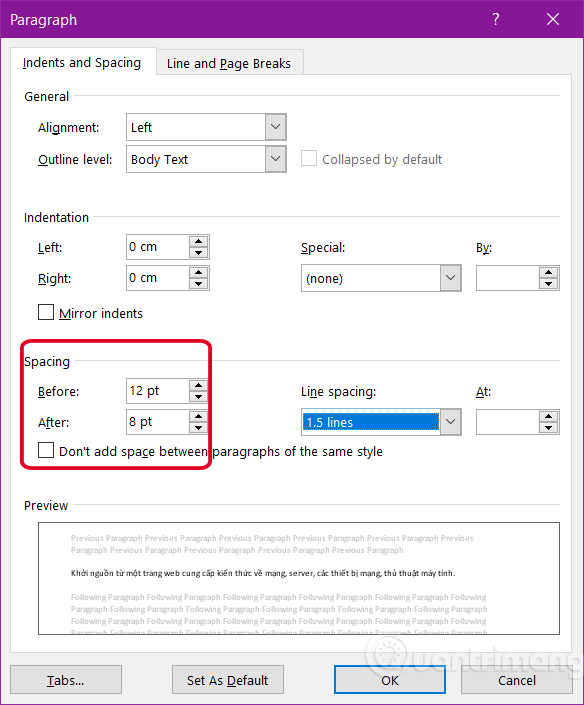

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

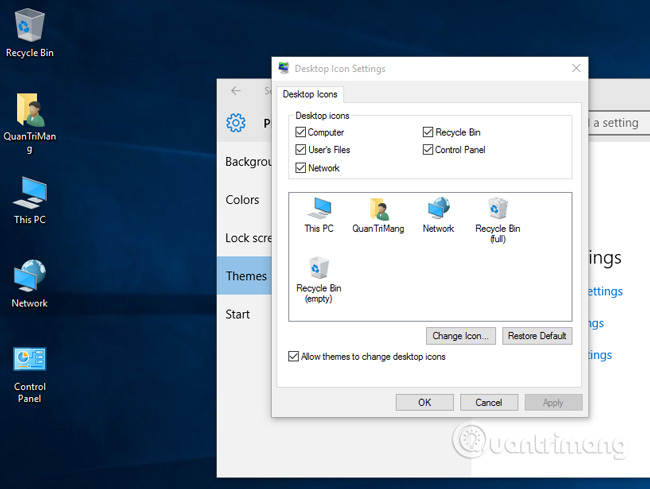

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

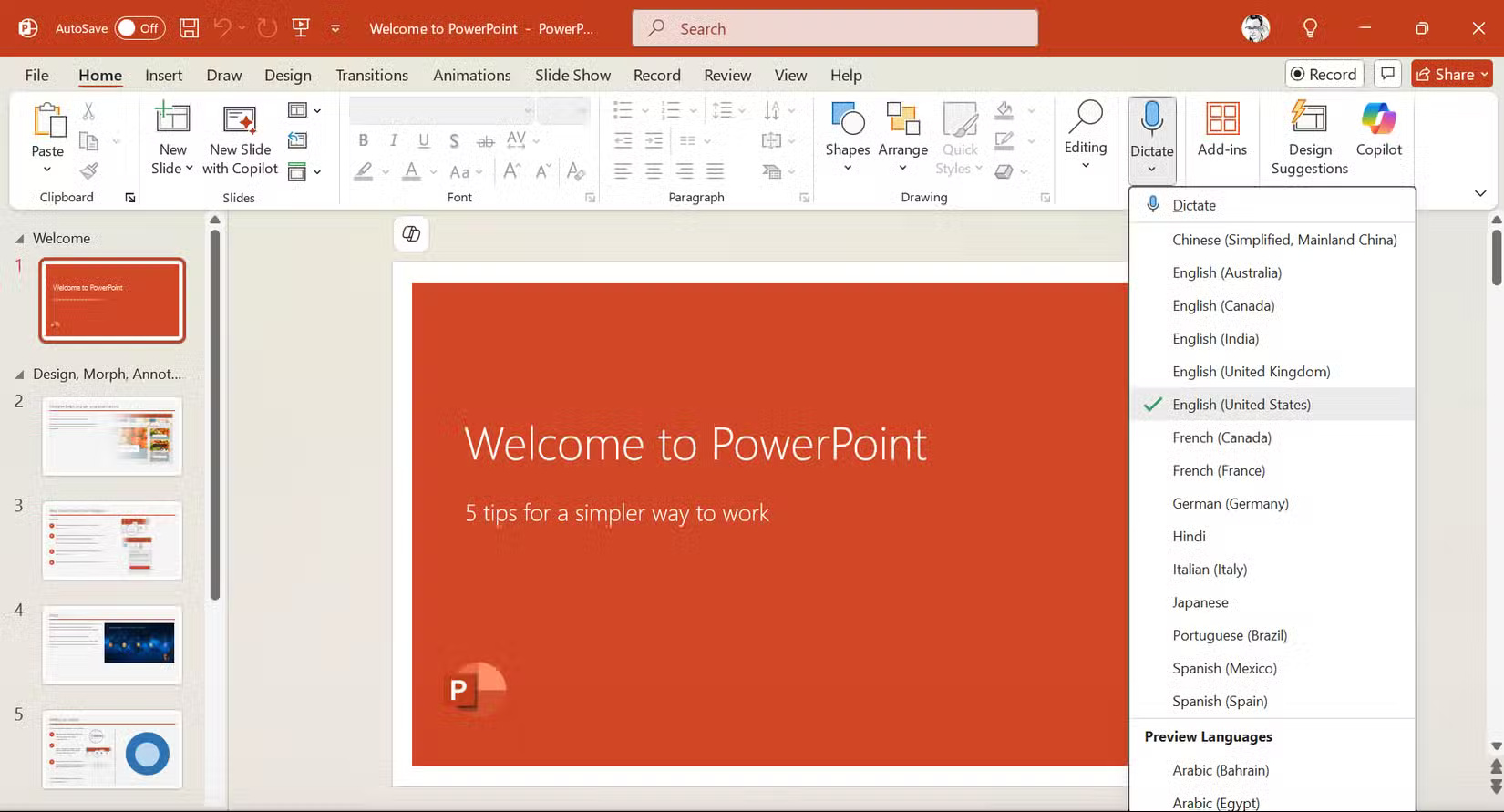

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

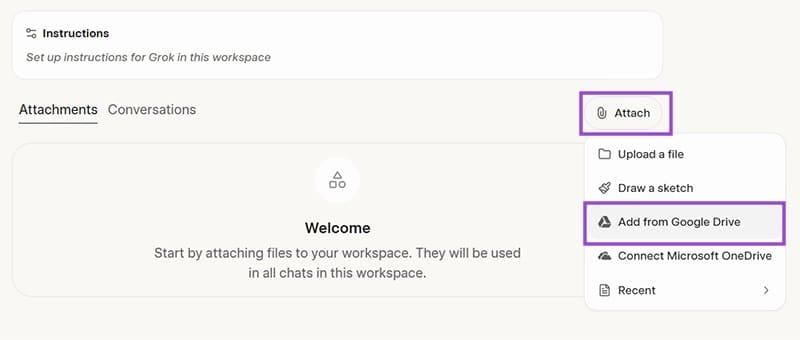

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

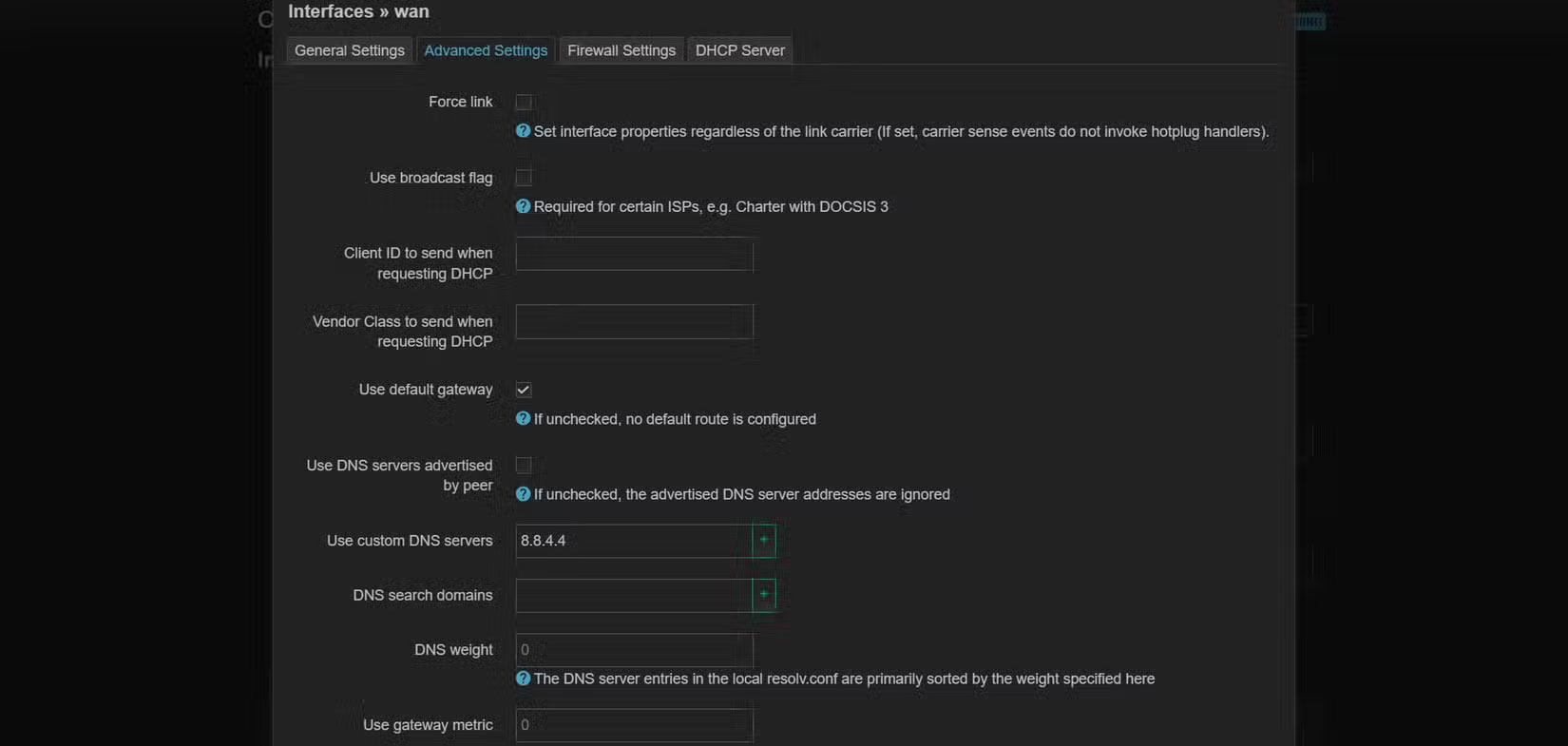

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

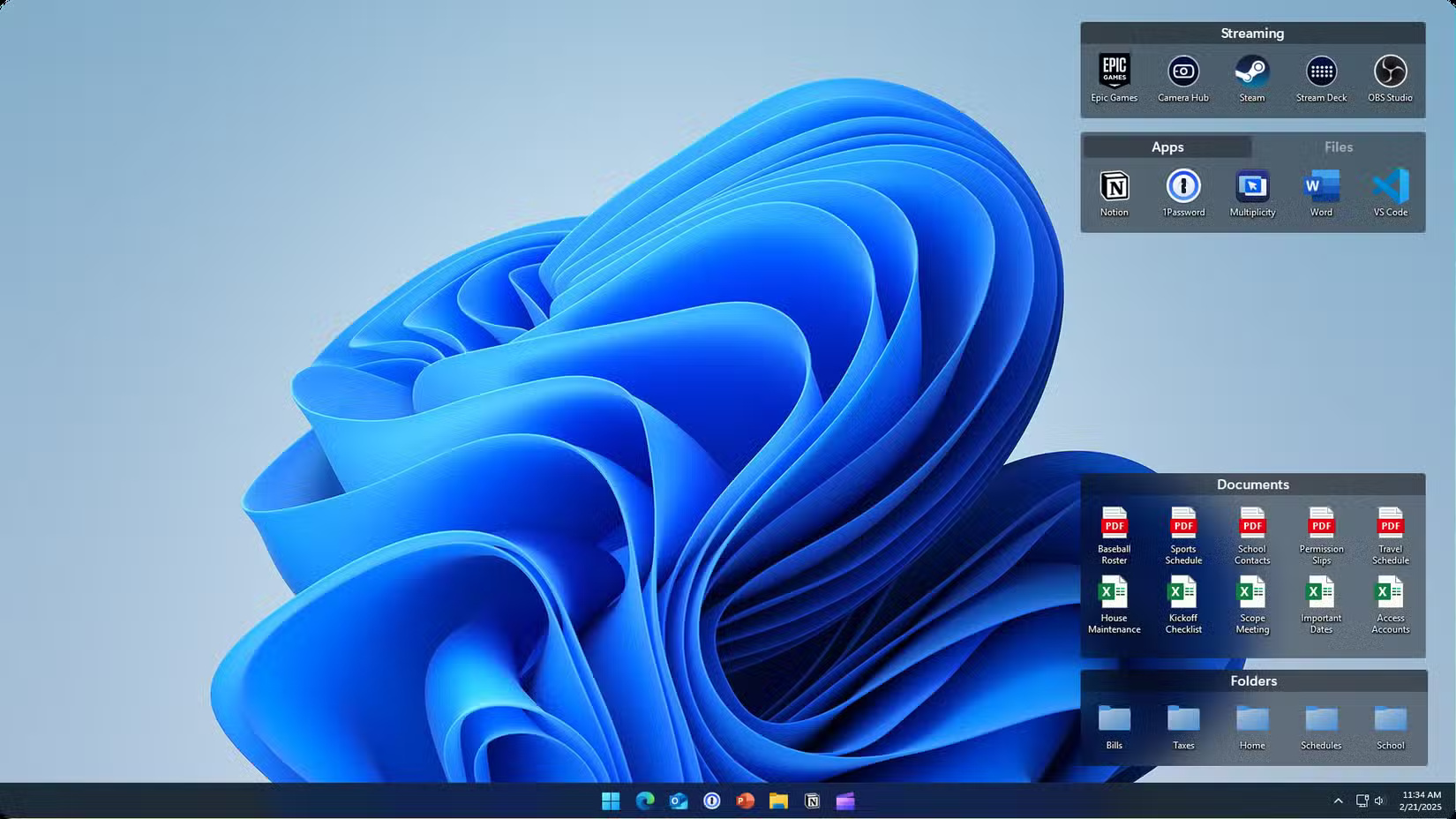

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn