Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Phần mềm là thứ đầu tiên xuất hiện trong đầu khi bạn nghe tin ai đó, công ty hoặc tổ chức nào đó bị tấn công. Điều này có thể hiểu được vì phần mềm là “bộ não” của các thiết bị hiện đại. Vì vậy, phần mềm kiểm soát trao cho kẻ tấn công quyền khóa người dùng, đánh cắp dữ liệu hoặc gây ra sự tàn phá. Truy cập phần mềm cũng dễ dàng hơn vì kẻ tấn công không cần phải ở gần mục tiêu của chúng. Tuy nhiên, những bản cập nhật phần mềm có thể ngăn chặn tin tặc và các công ty đã trở nên lão luyện trong việc ngăn chặn các cuộc tấn công và khắc phục mọi lỗ hổng. Bảo mật phần mềm cũng giúp tiết kiệm chi phí hơn.

Tuy nhiên, bảo mật phần cứng lại là một câu chuyện khác.

Hack phần cứng liên quan đến việc khai thác lỗ hổng bảo mật của các thành phần vật lý của thiết bị. Không giống như hack phần mềm, những kẻ tấn công phải có mặt tại chỗ và cần quyền truy cập vật lý - và không bị gián đoạn một cách hợp lý - vào thiết bị mục tiêu để thực hiện hack phần cứng. Các công cụ cần thiết để xâm phạm một thiết bị có thể là phần cứng, phần mềm hoặc kết hợp cả hai, tùy thuộc vào mục tiêu.

Nhưng tại sao tin tặc lại nhắm mục tiêu vào phần cứng? Lý do chính là phần cứng ít có rào cản hơn và model thiết bị sẽ không thay đổi theo năm tháng - ví dụ, không có bản nâng cấp phần cứng nào cho Xbox console sau khi phát hành. Vì vậy, kẻ tấn công hack thành công phần cứng Xbox 360 có thể tiến khá xa trước khi Microsoft phát hành console thế hệ tiếp theo với khả năng bảo mật tốt hơn. Bên cạnh game console, điều này cũng đúng với tất cả các thiết bị mà bạn có thể nghĩ đến như laptop, điện thoại, camera an ninh, TV thông minh, router và thiết bị IoT.

Tuy nhiên, tính bất biến tương đối của phần cứng sau khi sản xuất không có nghĩa là chúng dễ bị tấn công ngay khi xuất xưởng. Các nhà sản xuất thiết bị sử dụng những thành phần - đáng chú ý nhất là chipset bảo mật - để đảm bảo thiết bị của họ duy trì khả năng khôi phục trước hầu hết mọi cuộc tấn công trong một thời gian dài. Phần cứng cũng có firmware (về cơ bản là phần mềm dành riêng cho phần cứng) được cập nhật thường xuyên để đảm bảo thiết bị tương thích với phần mềm mới nhất mặc dù các thành phần của nó đã cũ. Các bản cập nhật firmware cũng làm cho phần cứng trở nên linh hoạt trước những phương pháp hack phần cứng phổ biến.

Để hiểu rõ hơn về các bản cập nhật firmware, hãy tưởng tượng bạn phải mua một game console mới mỗi khi có một loại game mới. Điều đó không chỉ gây bực bội mà còn rất tốn kém. Quyết định tài chính khôn ngoan hơn sẽ là mua một console tương thích với cả các game cũ và mới hoặc chỉ yêu cầu một bản sửa lỗi nhỏ để tương thích toàn diện. Về phía nhà sản xuất, điều đó có nghĩa là họ phải đoán trước các thế hệ game sau này sẽ như thế nào và tạo ra những console có thể chạy tốt chúng. Hoặc, ít nhất, các thành phần phải tương thích với những bản phát hành game trong tương lai đủ lâu để việc mua console là một khoản đầu tư khôn ngoan.

Việc hack phần cứng rất dễ thực hiện: Tin tặc cần sở hữu, xử lý hoặc ở trong phạm vi vật lý của thiết bị mà chúng muốn hack. Các phương pháp phổ biến nhất mà tin tặc sử dụng bao gồm mở thiết bị, cắm một công cụ bên ngoài vào cổng, đặt thiết bị trong điều kiện khắc nghiệt hoặc sử dụng phần mềm đặc biệt. Đây là những cách phổ biến kẻ tấn công hack phần cứng.

Fault Injection là hành động gây áp lực trong phần cứng để làm lộ lỗ hổng hoặc tạo ra lỗi có thể bị khai thác. Điều này có thể đạt được bằng nhiều cách, bao gồm ép xung CPU, liên tiếp truy cập DRAM, giảm điện áp GPU hoặc gây hiện tượng đoản mạch. Mục tiêu là gây căng thẳng cho thiết bị đủ mạnh để kích hoạt các cơ chế bảo vệ không hoạt động như thiết kế. Sau đó, kẻ tấn công có thể khai thác tính năng reset hệ thống, bỏ qua giao thức và đánh cắp dữ liệu nhạy cảm.

Một cuộc tấn công Side-Channel Attack về cơ bản là khai thác phương thức hoạt động của thiết bị. Không giống như các cuộc tấn công Fault Injection, kẻ tấn công không phải gây áp lực cho phần cứng. Chúng chỉ cần quan sát điều gì làm cho hệ thống hoạt động, nó hoạt động như thế nào và chính xác điều gì xảy ra khi hệ thống hoạt động hoặc không hoạt động.

Các cuộc tấn công SCA có thể ở dạng định thời gian thực thi chương trình, đo phản hồi âm thanh từ các lần thực thi không thành công hoặc đo mức tiêu thụ năng lượng của thiết bị khi thực hiện một thao tác cụ thể. Sau đó, những kẻ tấn công có thể sử dụng những chữ ký này để đoán giá trị hoặc loại dữ liệu được xử lý.

Không giống như các phương pháp hack phần cứng đã nói ở trên, việc kết nối với bảng mạch yêu cầu tin tặc phải mở thiết bị. Sau đó, chúng sẽ cần nghiên cứu mạch điện để tìm nơi kết nối các mô-đun bên ngoài (như Raspberry Pi) để điều khiển hoặc giao tiếp với thiết bị mục tiêu. Một phương pháp ít xâm lấn hơn là kết nối một bộ vi điều khiển để kích hoạt các cơ chế điều khiển không dây. Phương pháp đặc biệt này hoạt động để hack các thiết bị IoT đơn giản như máy pha cà phê và máy cho thú cưng ăn.

Trong khi đó, việc kết nối vào cổng JTAG nâng cấp lên một bậc. JTAG, được đặt tên theo nhà phát triển của nó, Joint Test Action Group, là một interface phần cứng trên bảng mạch in. Interface này chủ yếu được sử dụng để lập trình cấp thấp, gỡ lỗi hoặc kiểm tra các CPU nhúng. Bằng cách mở cổng gỡ lỗi JTAG, tin tặc có thể kết xuất (tức là trích xuất và phân tích image của) firmware để tìm lỗ hổng.

Trình phân tích logic là phần mềm hoặc phần cứng để ghi và giải mã tín hiệu kỹ thuật số, mặc dù nó chủ yếu được sử dụng để gỡ lỗi - giống như các cổng JTAG, tin tặc có thể sử dụng trình phân tích logic để thực hiện các cuộc tấn công logic. Chúng làm điều này bằng cách kết nối trình phân tích với interface gỡ lỗi trên thiết bị đích và đọc dữ liệu được truyền qua mạch. Thông thường, thao tác này sẽ mở console gỡ lỗi, bootloader hoặc nhật ký kernel. Với quyền truy cập này, kẻ tấn công tìm kiếm các lỗi firmware mà chúng có thể khai thác để giành quyền truy cập backdoor vào thiết bị.

Hầu hết các thiết bị được lập trình để hoạt động cụ thể với firmware, thành phần vật lý và phần mềm độc quyền. Tuy nhiên, đôi khi, chúng cũng hoạt động với các thành phần chung chung. Đây là một lỗ hổng mà tin tặc thường khai thác. Thông thường, điều này liên quan đến việc thay thế firmware hoặc một thành phần vật lý - như trong quá trình sửa đổi Nintendo Switch.

Tất nhiên, các nhà sản xuất thiết bị ghét điều này và thiết lập những biện pháp chống giả mạo khiến các nỗ lực hack phần cứng làm thiết bị biến thành "cục gạch". Apple đặc biệt nổi tiếng với việc phản đối khách hàng thường xuyên mở hoặc sửa phần cứng của họ, ngay cả khi đó là để sửa chữa thiết bị bị hỏng. Bạn có thể biến thiết bị Apple của mình thành cục gạch nếu thay thế một bộ phận bằng một tùy chọn không phải là MFI (được sản xuất cho iPhone, iPad và iPod). Tuy nhiên, các biện pháp chống giả mạo sẽ không ngăn được tin tặc tìm ra lỗ hổng và sửa đổi thiết bị.

Memory Dump là các file chứa dữ liệu hoặc nhật ký lỗi xảy ra khi một chương trình hoặc thiết bị ngừng hoạt động. Máy tính Windows tạo file dump khi hệ điều hành gặp sự cố. Sau đó, nhà phát triển có thể sử dụng các file này để điều tra nguyên nhân gây ra sự cố ngay từ đầu.

Nhưng bạn không cần phải là nhà phát triển với lượng kiến thức lớn mới có thể hiểu hoặc phân tích các file dump. Có những công cụ nguồn mở mà bất kỳ ai cũng có thể sử dụng để giải nén và đọc các file dump. Đối với người dùng có một số kiến thức kỹ thuật nhất định, dữ liệu từ file dump là đủ để tìm ra sự cố và giải pháp. Nhưng đối với một hacker, các file dump là nguồn tài liệu quý giúp chúng phát hiện ra những lỗ hổng. Tin tặc thường sử dụng phương pháp này để đánh cắp thông tin đăng nhập Windows.

Không thực sự, đặc biệt nếu bạn là người dùng thiết bị thường xuyên. Việc hack phần cứng vì mục đích xấu mang lại rủi ro cao cho kẻ tấn công. Bên cạnh việc để lại dấu vết có thể dẫn đến trách nhiệm hình sự hoặc dân sự, việc này cũng rất tốn kém: Công cụ không rẻ, thủ tục phức tạp và mất thời gian. Vì vậy, trừ khi có những lợi ích thực sự đặc biệt, kẻ tấn công sẽ không nhắm mục tiêu vào phần cứng của một người ngẫu nhiên.

Mặt khác, các nhà sản xuất phần cứng phải lo lắng về khả năng những vụ hack như vậy phát hiện được một bí mật thương mại, vi phạm quyền sở hữu trí tuệ hoặc làm lộ dữ liệu của khách hàng. Họ cần ngăn chặn các vụ tấn công, đẩy mạnh những bản cập nhật firmware thường xuyên, sử dụng các thành phần có khả năng khôi phục và thiết lập những biện pháp chống giả mạo.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

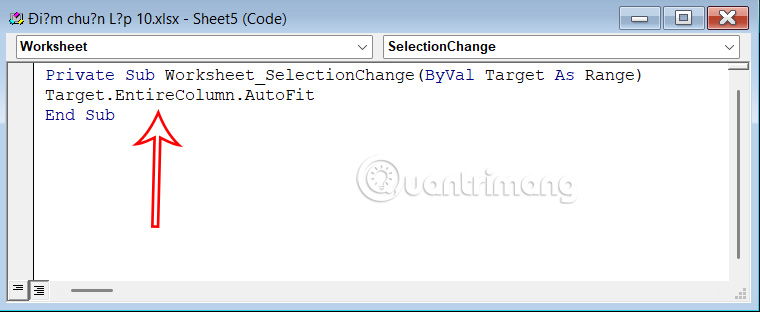

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

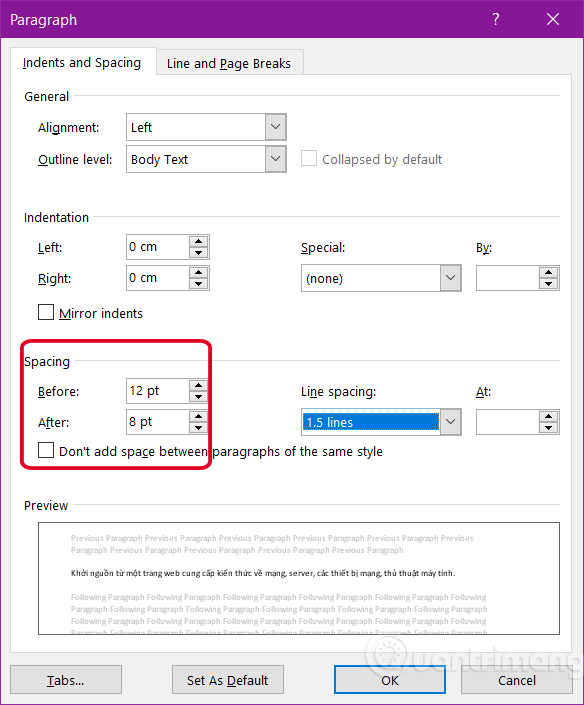

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

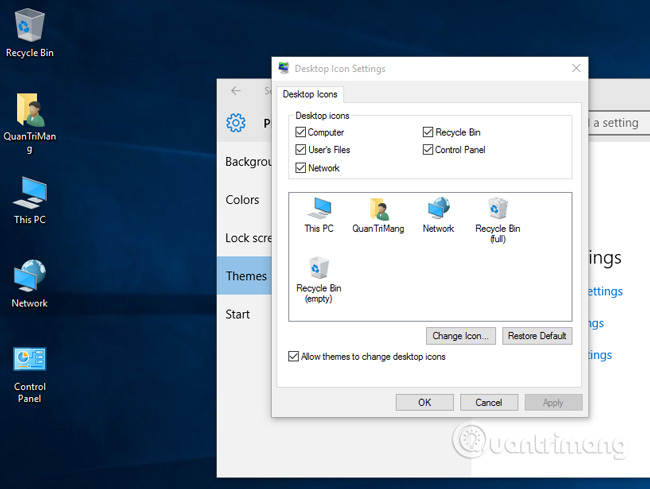

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

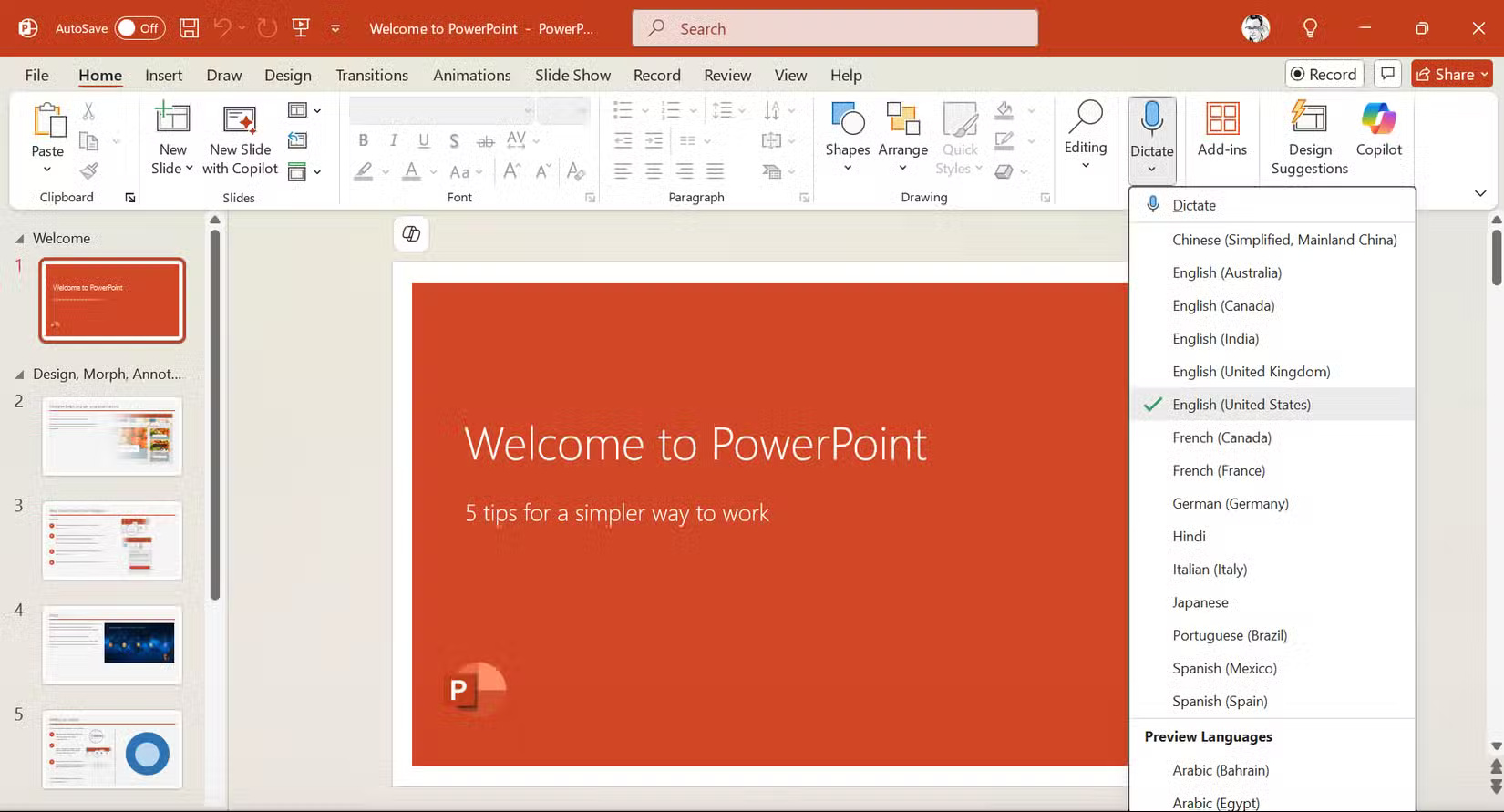

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

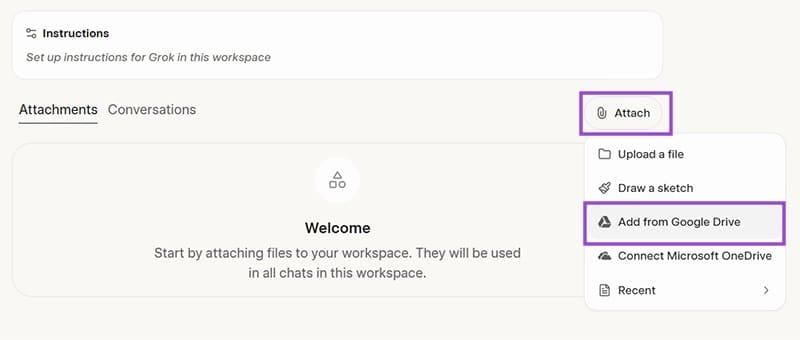

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

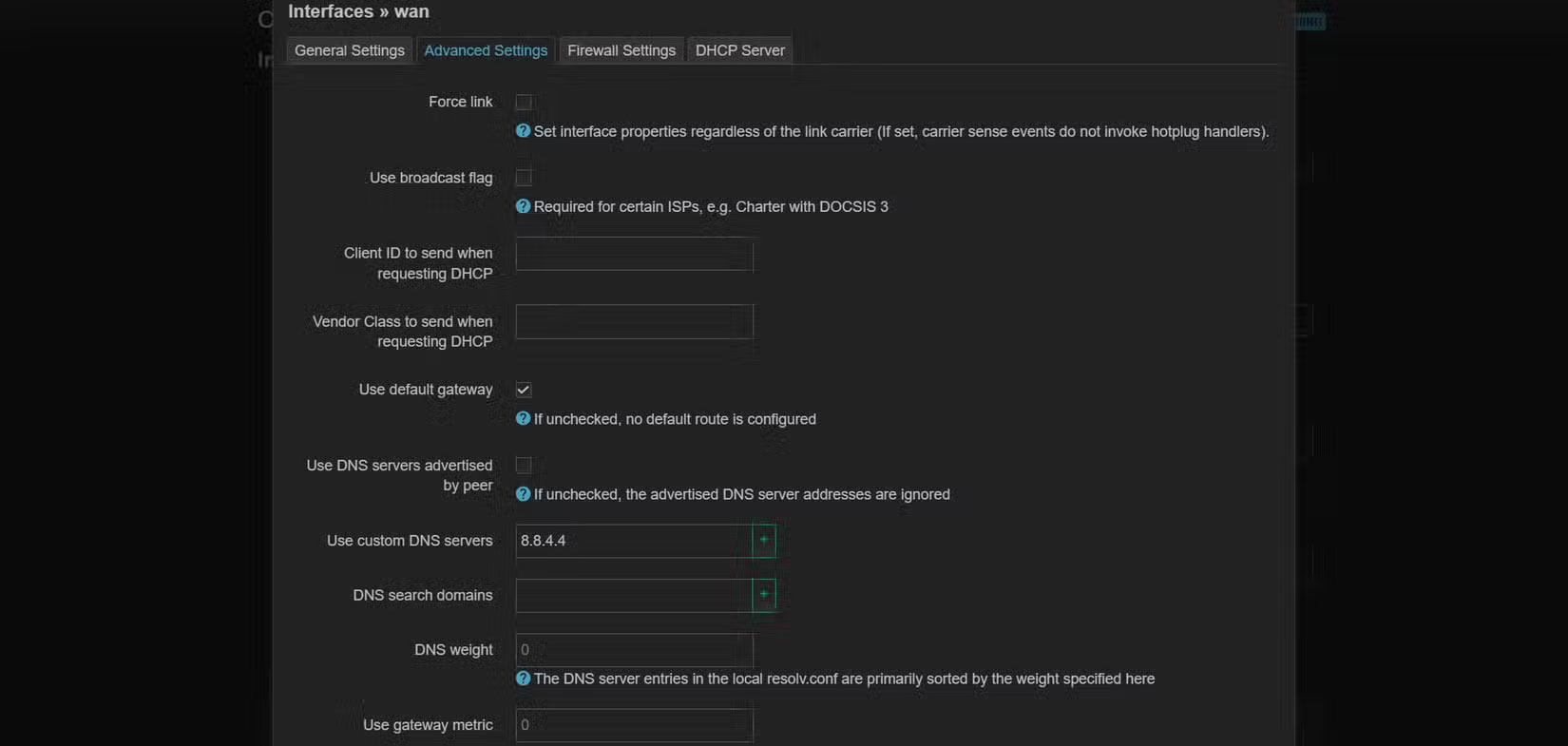

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

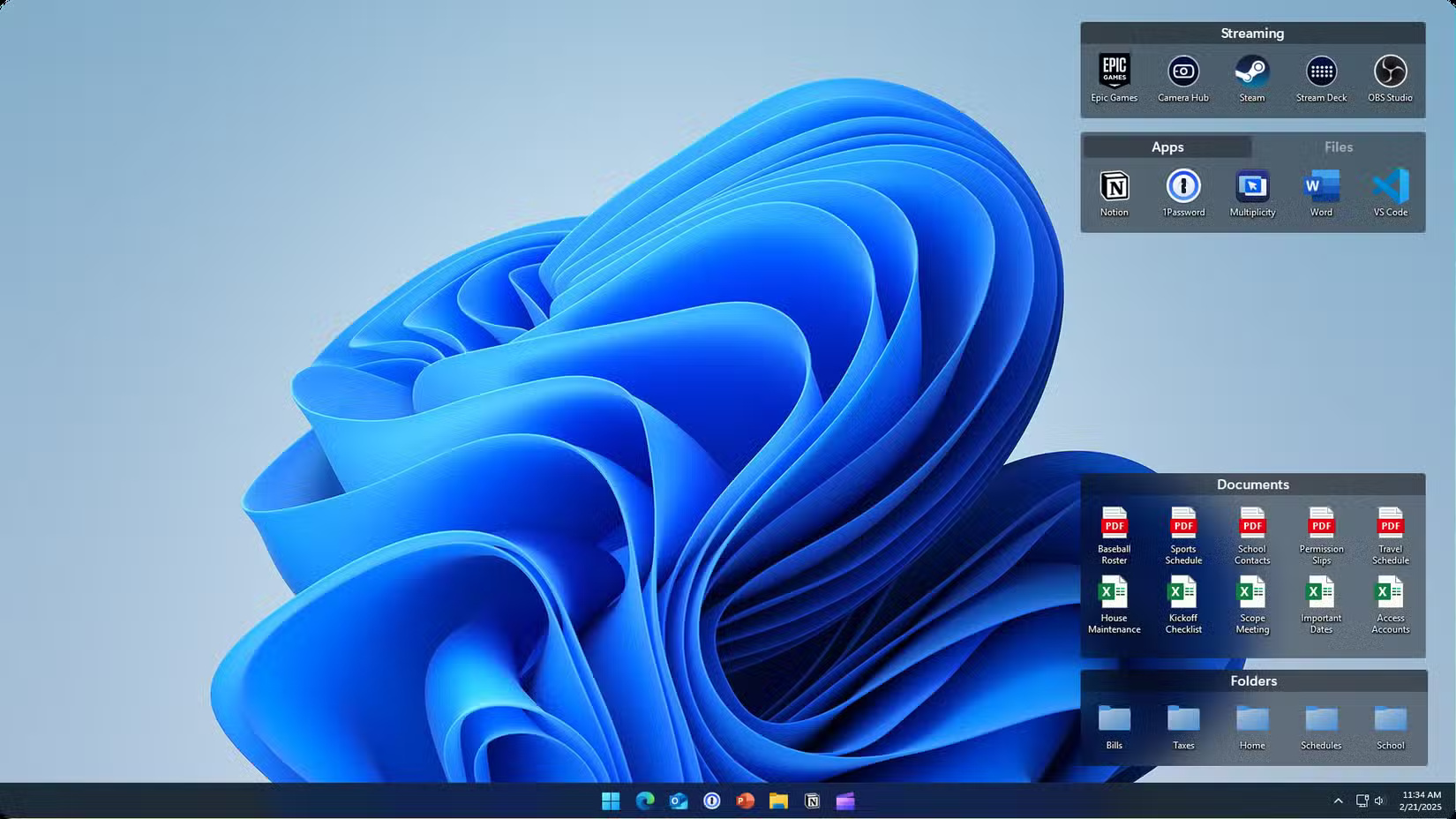

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

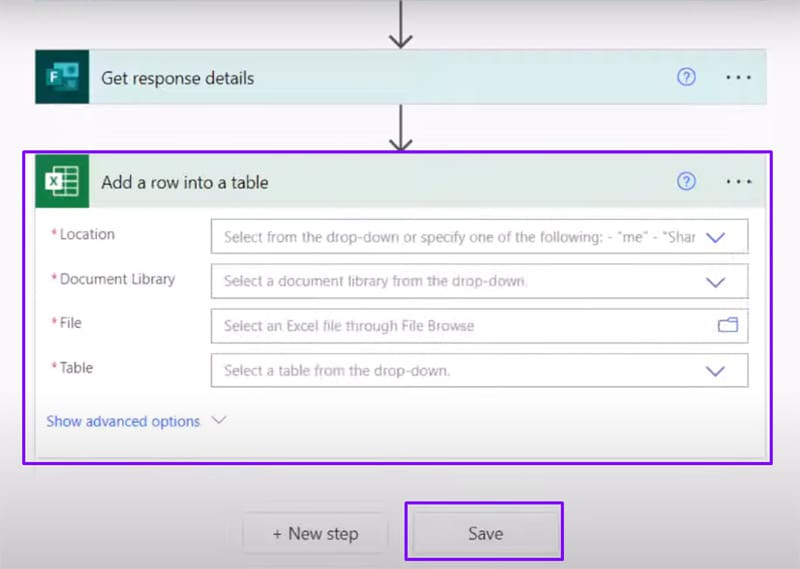

Cách đồng bộ Microsoft Forms với Excel

Cách đồng bộ Microsoft Forms với Excel

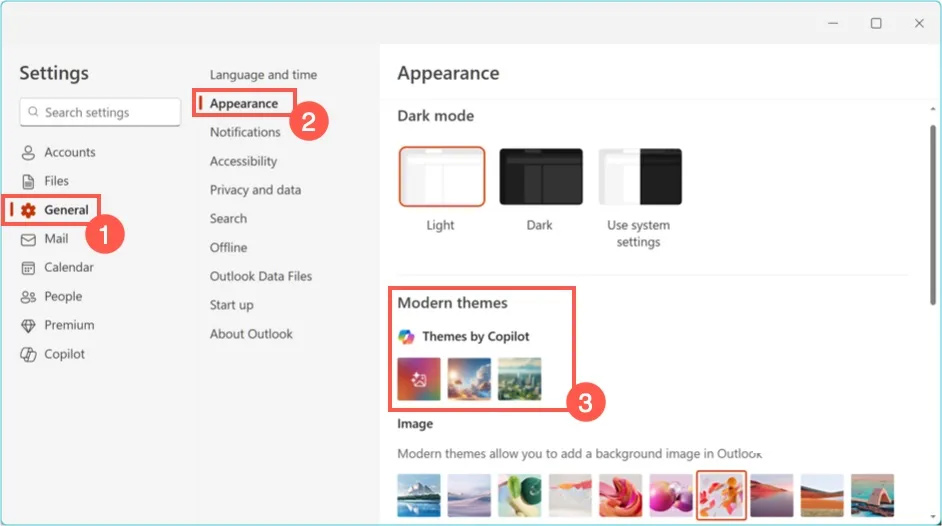

Hướng dẫn tạo theme AI cho Outlook

Hướng dẫn tạo theme AI cho Outlook

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

Hướng dẫn xem lại nhà cũ trên Google Maps

Hướng dẫn xem lại nhà cũ trên Google Maps

Tôi từng thương em

Tôi từng thương em

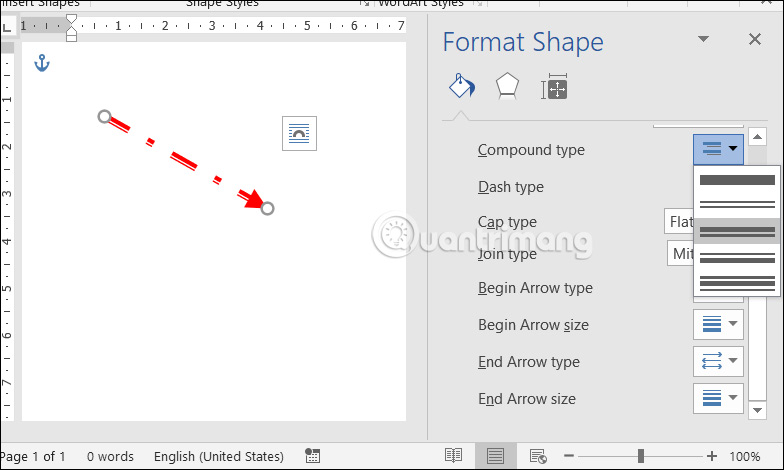

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cách chèn, viết biểu tượng mũi tên (↑↓←↕↔→↘↗↙↖) trong Word

Cấu hình Resident Evil Requiem PC

Cấu hình Resident Evil Requiem PC

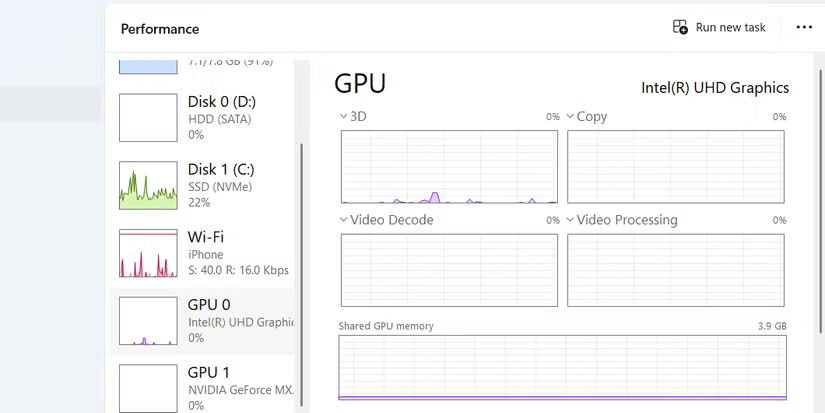

Cách tận dụng tab Performance trong Task Manager

Cách tận dụng tab Performance trong Task Manager

Rời bỏ mối quan hệ bạn bè độc hại

Rời bỏ mối quan hệ bạn bè độc hại

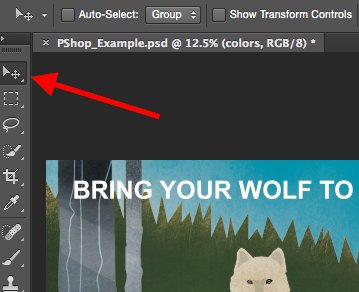

Hướng dẫn sử dụng Photoshop cho người mới

Hướng dẫn sử dụng Photoshop cho người mới

Cách sửa lỗi AutoCAD bị giật, lag

Cách sửa lỗi AutoCAD bị giật, lag