Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Worm, virus, phần mềm độc hại và rootkit là mối lo ngại của mọi quản trị viên máy chủ. Khi hệ thống bị nhiễm, nó có thể thu thập thông tin nhạy cảm và gây thiệt hại về tài chính.

May thay, có nhiều công cụ giúp quét Linux server để tìm ra phần mềm độc hại và rootkit. Bài viết này sẽ đưa ra một số lựa chọn tốt nhất giúp đối phó với những kẻ thù không gian mạng này.

Phần mềm diệt virus dòng lệnh này được thiết kế để tích hợp chặt chẽ với máy chủ mail và có trên mọi hệ thống bao gồm các bản phân phối Linux nổi bật như SuSE, Fedora và Ubuntu.

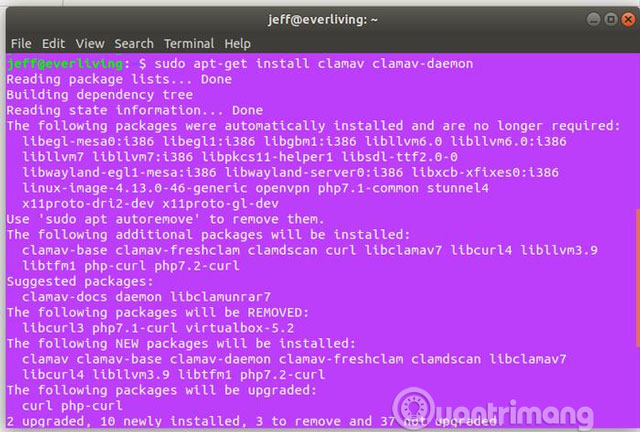

Cài đặt phần mềm này trên Ubuntu rất dễ dàng với lệnh sau:

sudo apt install clamav clamav-daemon

Sau khi cài đặt, Clam AV có thể được dùng từ terminal đi đến toàn bộ hệ thống và vệ sinh tất cả các file bị nhiễm virus. Ngoài ra, Clam AV còn cung cấp quét thời gian thực mạnh mẽ và các tiện ích theo dõi nguồn.

Để chạy kiểm tra đơn giản cho hệ thống file máy chủ, sử dụng lệnh dưới đây từ thư mục gốc:

clamscan -r -i

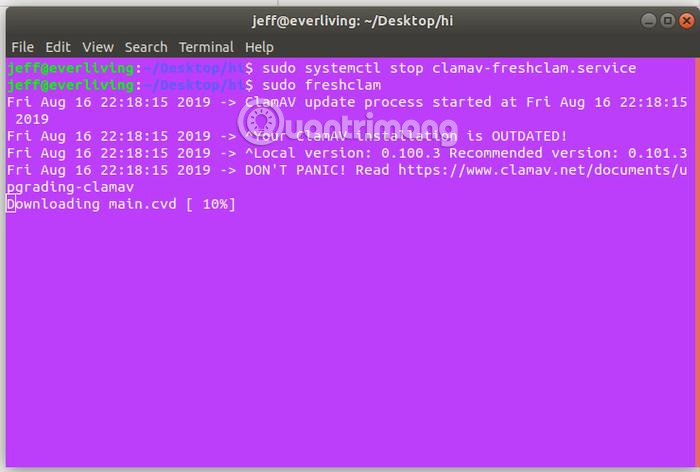

Lệnh trên sẽ yêu cầu Clam AV thực hiện quét đệ quy (kiểm tra file trong file) và in tài liệu bị lây nhiễm lên terminal. Tuy nhiên, trước khi chạy lệnh này, bạn cần cho phép Clam AV đủ thời gian để cài đặt cơ sở dữ liệu chữ ký virus của nó trên máy. Bạn có thể hủy dịch vụ và khởi động lại nó thủ công với lệnh sau:

sudo systemctl stop clamav-freshclam.service

Theo sau là lệnh:

sudo freshclam

Để tự động xóa các file có virus khỏi hệ thống trong quá trình quét, sử dụng lệnh sau:

clamscan -r -i --remove

Công cụ này chạy một số bài kiểm tra để phát hiện module kernel có thả tải phần mềm độc hại, worm và rootkit.

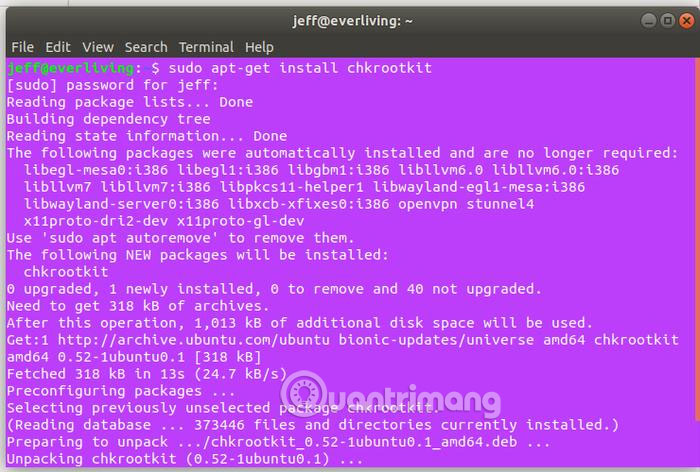

Đối với Ubuntu, công cụ này có trong kho phần mềm chính thức, sử dụng lệnh sau để cài đặt nó:

sudo apt install chkrootkit

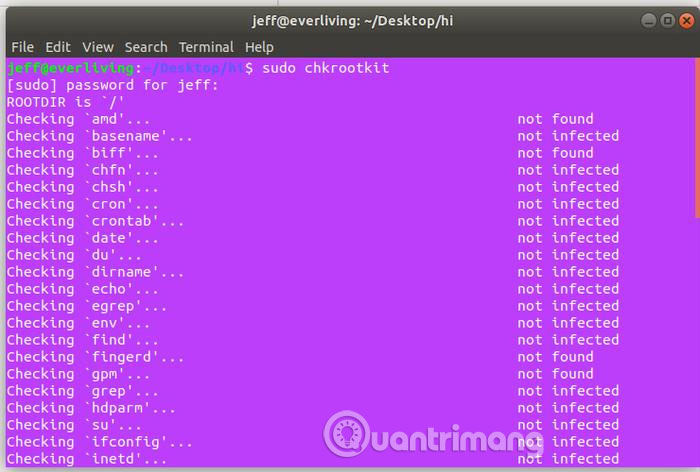

Không giống như Clam AV, chkrootkit là một công cụ thụ động và thiếu chức năng để hành động trên các mối đe dọa được phát hiện. Bạn cần nghiên cứu và xóa thủ công các file nghi ngờ do công cụ này tìm thấy trên hệ thống file của máy chủ. Do đó bạn cần sao chép đầu ra để tham khảo sau.

Để chạy công cụ này, sử dụng lệnh sau:

sudo chkrootkit

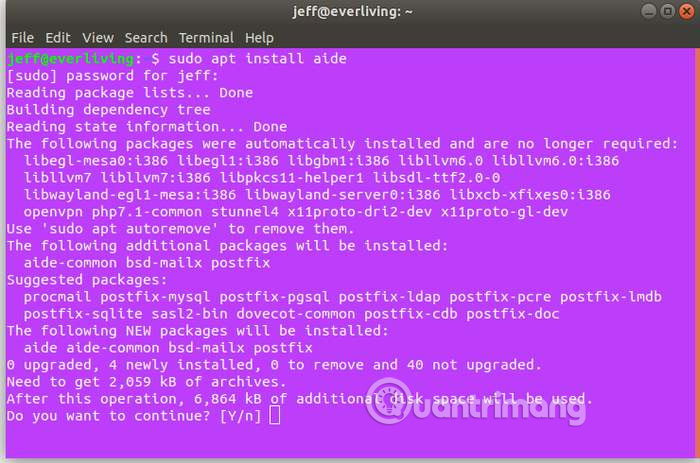

Tên của công cụ này là viết tắt của cụm từ Advanced Intrusion Detection Environment, một sự thay thế hoàn toàn miễn phí cho công cụ tương tự Tripwire.

AIDE cho phép theo dõi chặt chẽ các file hệ thống để giám sát thời gian và cách chúng được sửa đổi hoặc truy cập theo cách khác. Công cụ này rất dễ cài đặt từ kho phần mềm chính thức của Ubunu với lệnh apt.

sudo apt install aide

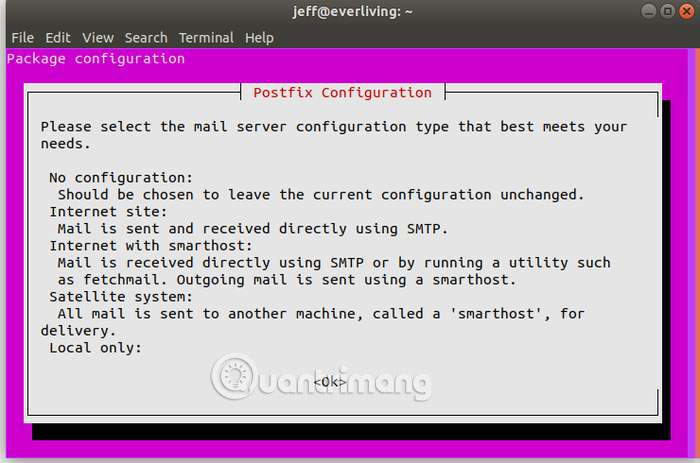

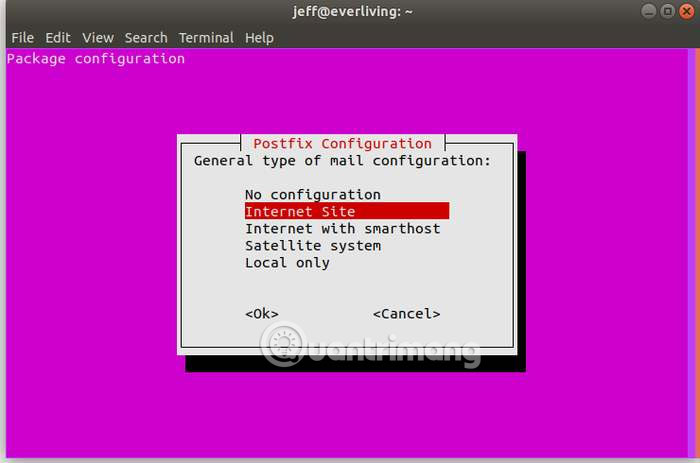

Để hoàn tất quá trình cài đặt, bạn cần cấu hình Postfix thông qua các tùy chọn. Để điều hướng các mục này, bạn có thể sử dụng phím Tab hoặc phím mũi tên, sau đó nhấn Enter để chọn. Postfix được sử dụng để gửi thông tin đến địa chỉ email theo thời gian bạn thiết lập.

Cấu hình AIDE yêu cầu xử lý file trong các địa chỉ sau:

/var/lib/aide

/etc/aide

Đầu tiên, tạo cơ sở dữ liệu và file cấu hình bằng cách chạy lệnh sau:

sudo aideinit

Sau khi hoàn thành, quá trình này để cơ sở dữ liệu và file cấu hình tạo ra trong /var/lib/aide/ trong tên aide.db.new và aide.conf.autogenerated. Cả hai cần được sao chép thành aide.db và aide.conf tương ứng để hoạt động đúng.

Tạo bản sao file cơ sở dữ liệu với tên mới dễ dàng với lệnh sau:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

Trước khi đổi tên và sao chép file cấu hình, cập nhật nó với lệnh sau:

sudo update-aide.conf

Khi đã cập nhật file cấu hình, sao chép nó vào đúng thư mục với lệnh sau:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

Bây giờ, AIDE sẽ hoạt động trên máy chủ và chủ động theo dõi HASHED của hệ thống file mà nó đã tạo.

Bạn có thể cấu hình AIDE để không quét các thư mục cụ thể, chạy định kỳ và nhiều thứ khác bằng cách sửa đổi file cấu hình. Tuy nhiên, với lệnh sau bạn có thể xem đủ thông tin trên đầu ra hệ thống:

aide -c /etc/aide/aide.conf -C

AIDE hiệu quả nhất khi cấu hình của nó được truy cập từ địa chỉ chỉ đọc vì rootkit có thể cho phép những kẻ tấn công chỉnh sửa file.

Các công cụ được đề cập trong bài viết này sẽ giúp bạn quét máy chủ Linux để tìm phần mềm độc hại và rootkit bằng nhiều kỹ thuật khác nhau. Rootkit là mối đe dọa kỹ thuật số khó nhất để giải quyết, nhưng chúng có thể được ngăn chặn với phần mềm thích hợp.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

Cách xóa bỏ logo trong file PDF rất đơn giản

Cách xóa bỏ logo trong file PDF rất đơn giản

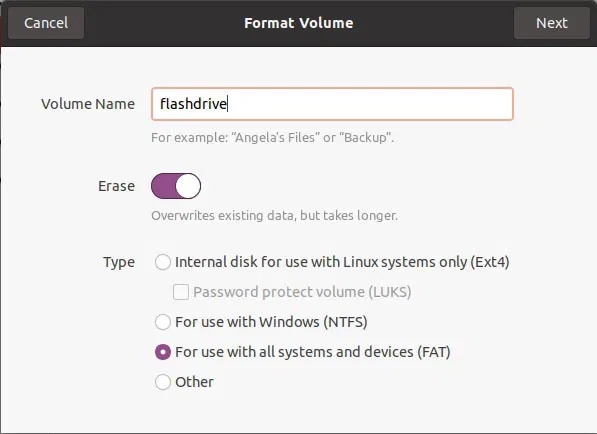

Cách sửa USB bị hỏng trong Linux

Cách sửa USB bị hỏng trong Linux

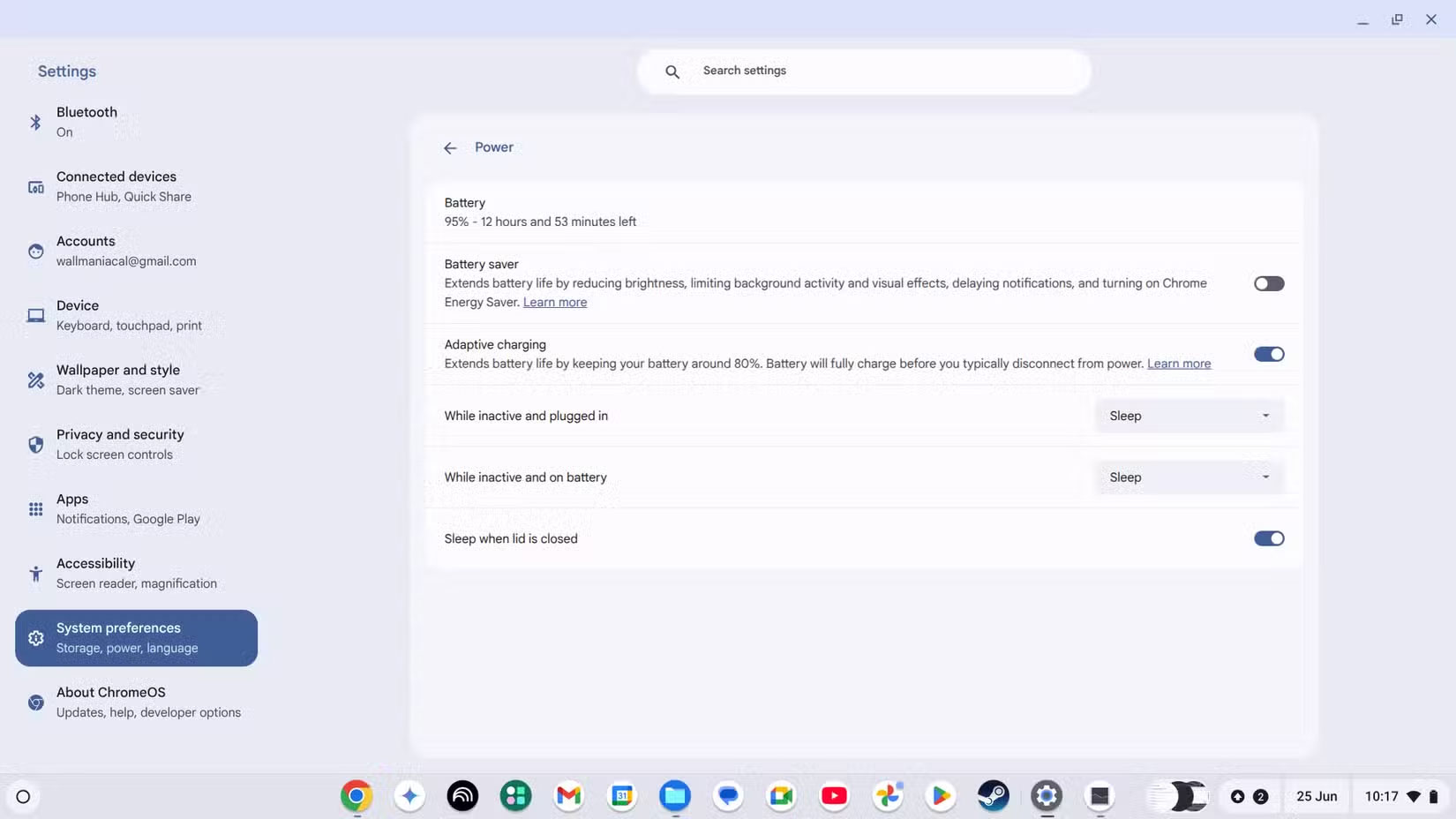

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

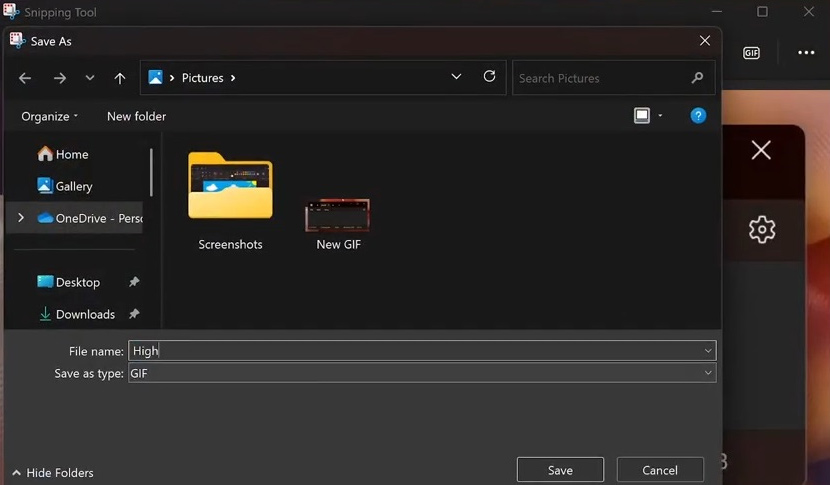

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

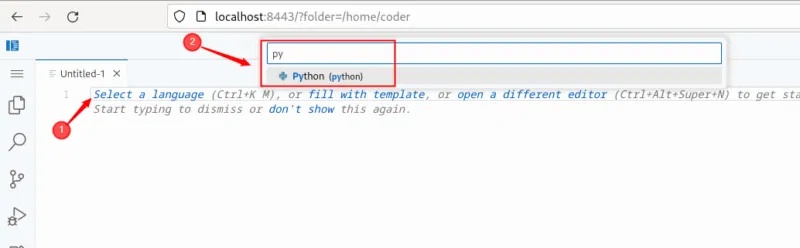

Cách thiết lập code server dựa trên web trong Linux

Cách thiết lập code server dựa trên web trong Linux

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

Cách khởi động lại Windows 11 ngay lập tức

Cách khởi động lại Windows 11 ngay lập tức

Những lá thư chưa gửi

Những lá thư chưa gửi

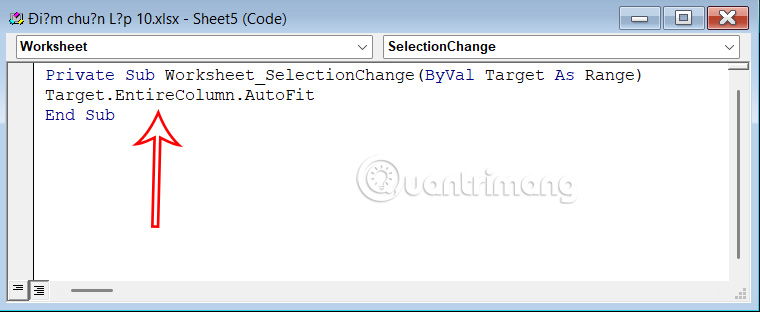

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

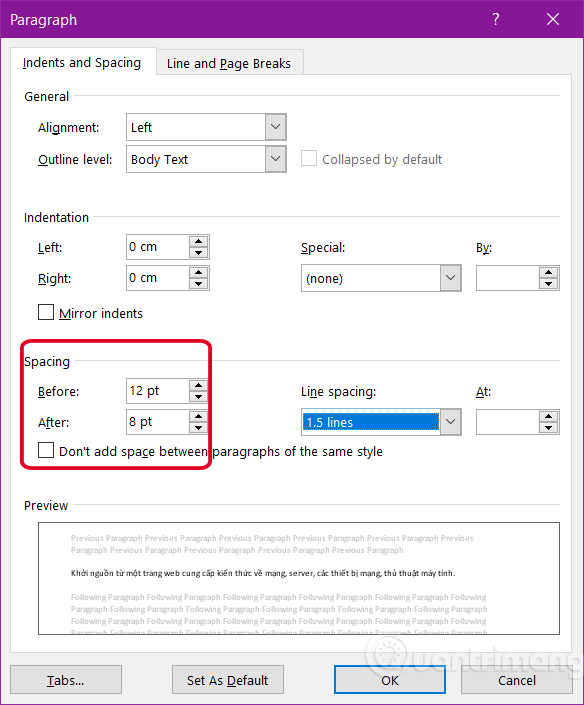

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

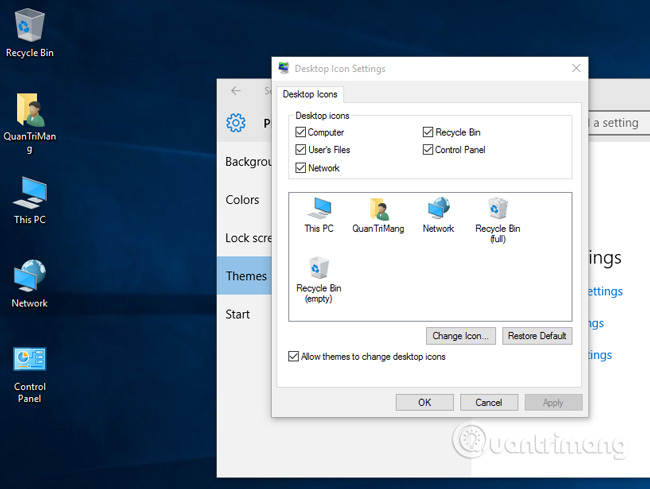

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

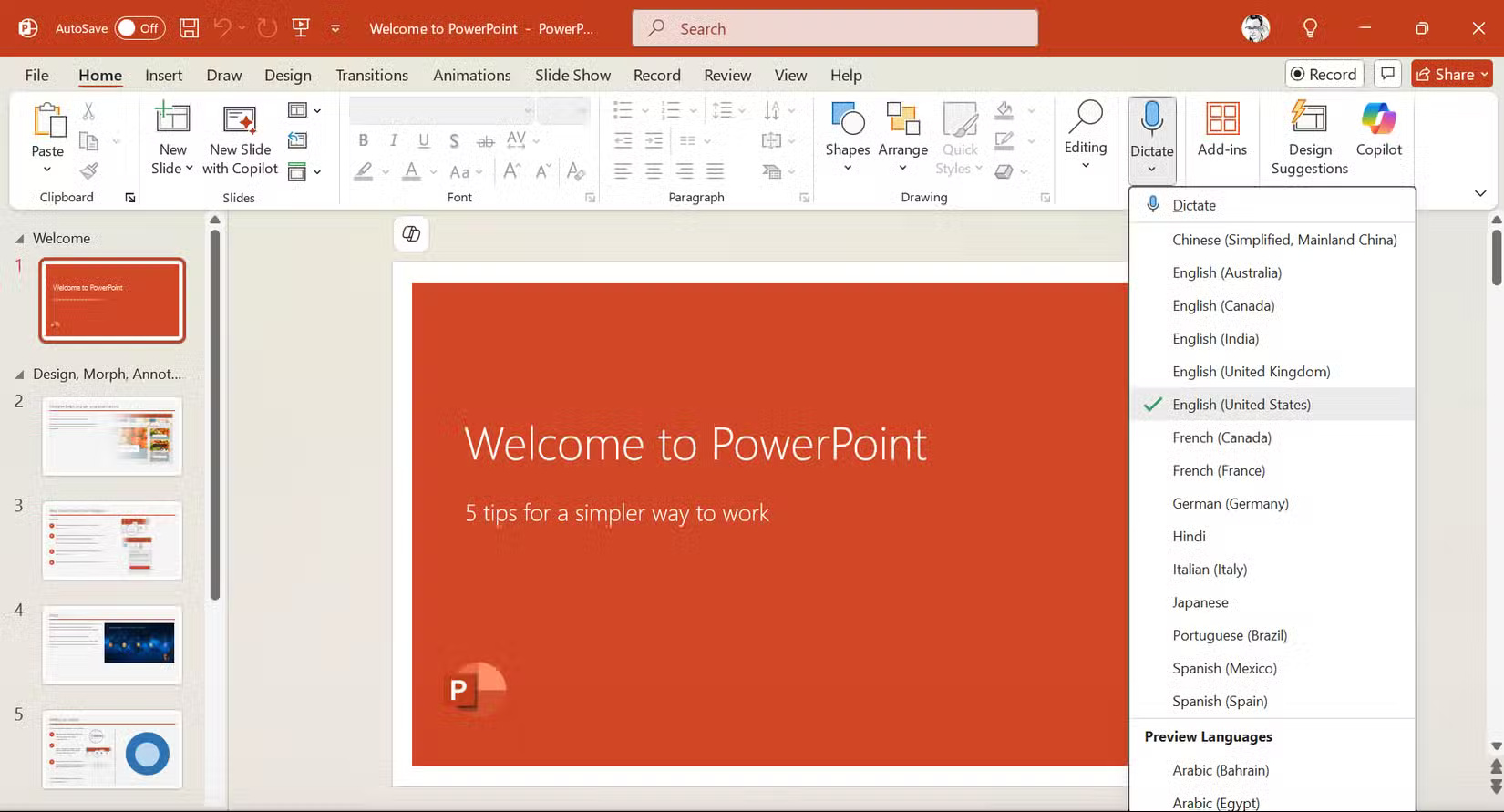

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

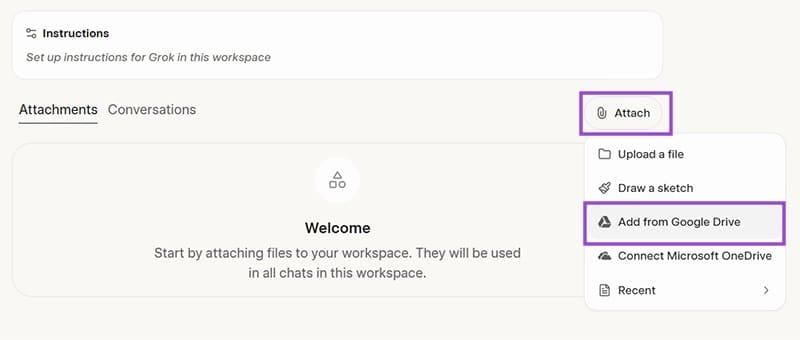

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

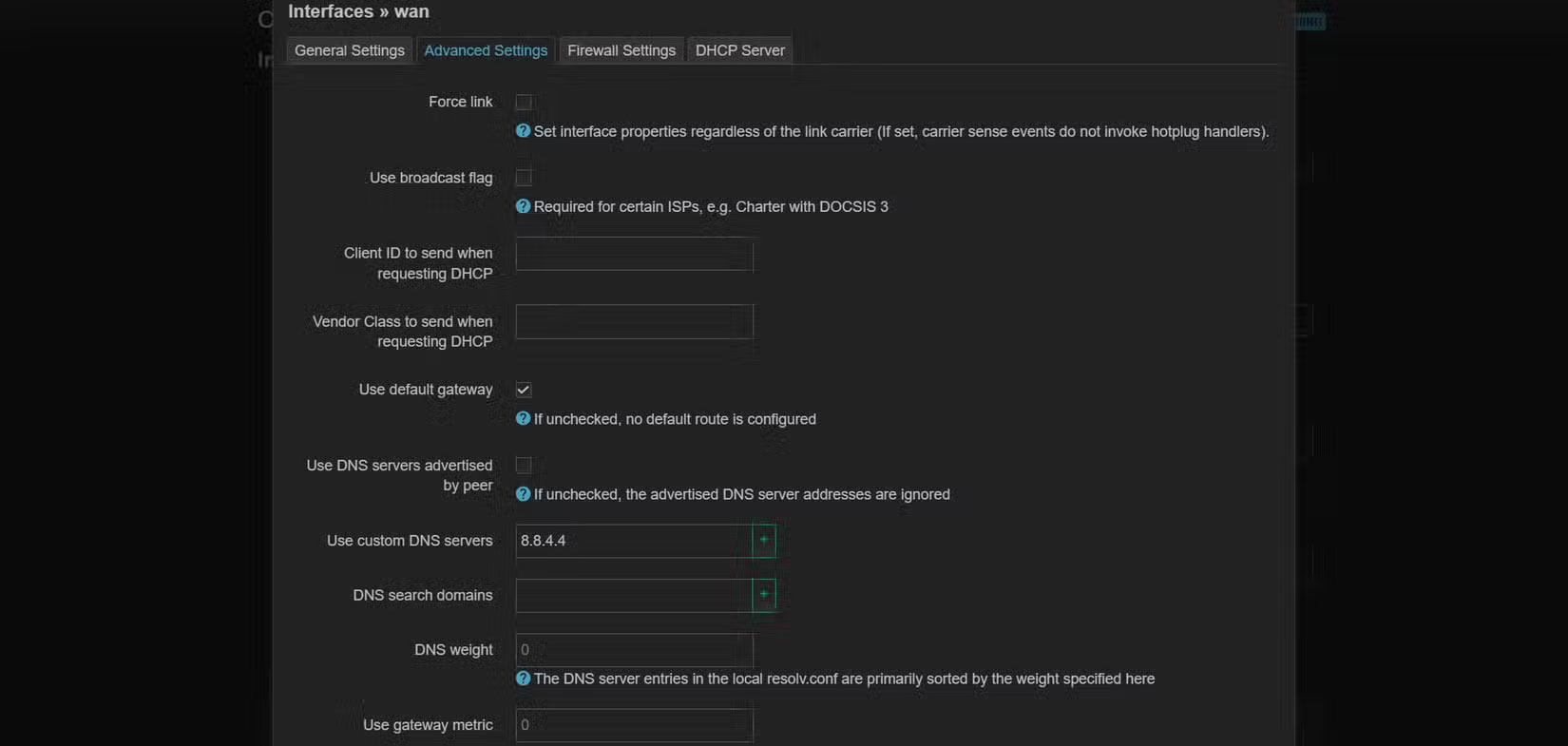

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn