Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Các nhà nghiên cứu của hãng bảo mật Trellix vừa phát hiện ra một lỗ hổng thực thi code từ xa (RCE) không cần xác thực ảnh hưởng tới 29 mẫu router của hãng DrayTek. Đáng chú ý là các sản phẩm bị ảnh hưởng đều thuộc dòng Virgo dành cho doanh nghiệp.

Lỗ hổng này được theo dõi dưới mã CVE-2022-32548 và được chấm điểm 10, điểm tối đa trong thang độ nguy hiểm CVSSv3. Vì lý do đó, CVE-2022-32548 được đánh giá là cực kỳ nguy hiểm và cần có biện pháp khắc phục, giảm thiểu ngay lập tức.

Để khai thác CVE-2022-32548, hacker không cần tới thông tin đăng nhập hay bất cứ tương tác nào của nạn nhân. Cấu hình mặc định của thiết bị cho phép cuộc tấn công được thực hiện thông qua mạng internet và mạng LAN.

Hacker khai thác thành công lỗ hổng CVE-2022-32548 có thể thực hiện các hành vi sau:

Ảnh hưởng trên diện rộng

Các thiết bị DrayTek Vigor trở nên rất phổ biến trong thời kỳ đại dịch do làn sóng làm việc tại nhà. Chúng là những sản phẩm giá hợp lý cho việc truy cập VPN vào các mạng doanh nghiệp vừa và nhỏ.

Tìm kiếm nhanh trên Shodan cho kết quả là có hơn 700.000 thiết bị DrayTek Virgo đang kết nối internet. Hầu hết các thiết bị này nằm ở Anh, Việt Nam, Hà Lan và Úc.

Trellix đã quyết định đánh giá độ bảo mật của một trong những mẫu router hàng đầu của DrayTek. Kết quả cho thấy giao diện quản lý web gặp sự cố tràn bộ đệm trên trang đăng nhập.

Sử dụng một cặp thông tin xác thực được tạo ra theo cách đặc biệt dưới dạng chuỗi được mã hóa base64 trong các trường đăng nhập, hacker có thể kích hoạt lỗ hổng và keierm soát hệ điều hành của thiết bị.

Các nhà nghiên cứu tìm thấy ít nhất 200.000 trong số các bộ định tuyến được phát hiện trên Shodan để lộ dịch vụ dễ bị tấn công trên internet và do đó có thể dễ dàng khai thác mà không cần sự tương tác của người dùng hoặc bất kỳ điều kiện tiên quyết đặc biệt nào khác.

Trong số 500.000 còn lại, nhiều thiết bị có thể khai thác bằng các cuộc tấn công one-click nhưng chỉ thông qua mạng LAN nên bề mặt tấn công nhỏ hơn.

Danh sách các thiết bị bị ảnh hưởng bao gồm:

DrayTek đã nhanh chóng phát hành bản cập nhật bảo mật cho các thiết bị kể trên. Nếu đang dùng các thiết bị có trong danh sách trên, bạn hãy tìm và tải về bản firmware mới nhất sau đó cài đặt để vá lỗ hổng.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Những thiết lập Wi-Fi ẩn giúp Internet khách sạn nhanh hơn nhiều

Hàm DATEPART trong SQL Server

Hàm DATEPART trong SQL Server

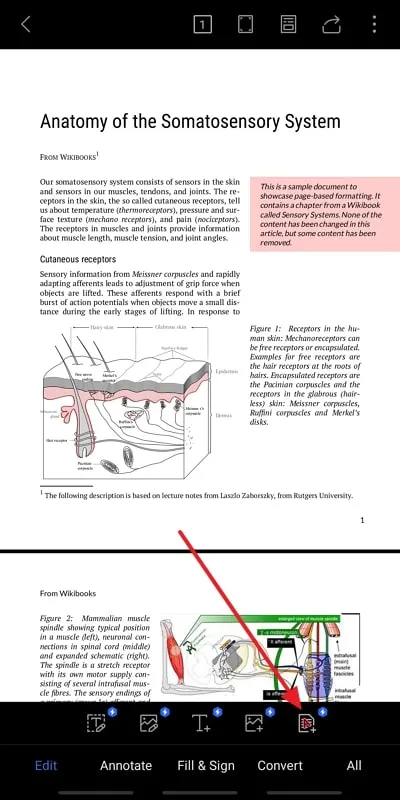

Cách xóa bỏ logo trong file PDF rất đơn giản

Cách xóa bỏ logo trong file PDF rất đơn giản

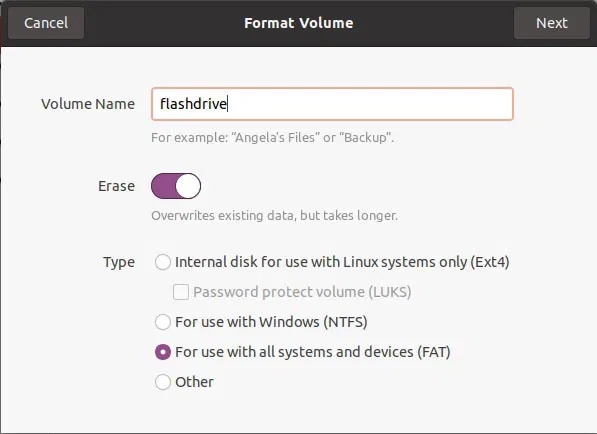

Cách sửa USB bị hỏng trong Linux

Cách sửa USB bị hỏng trong Linux

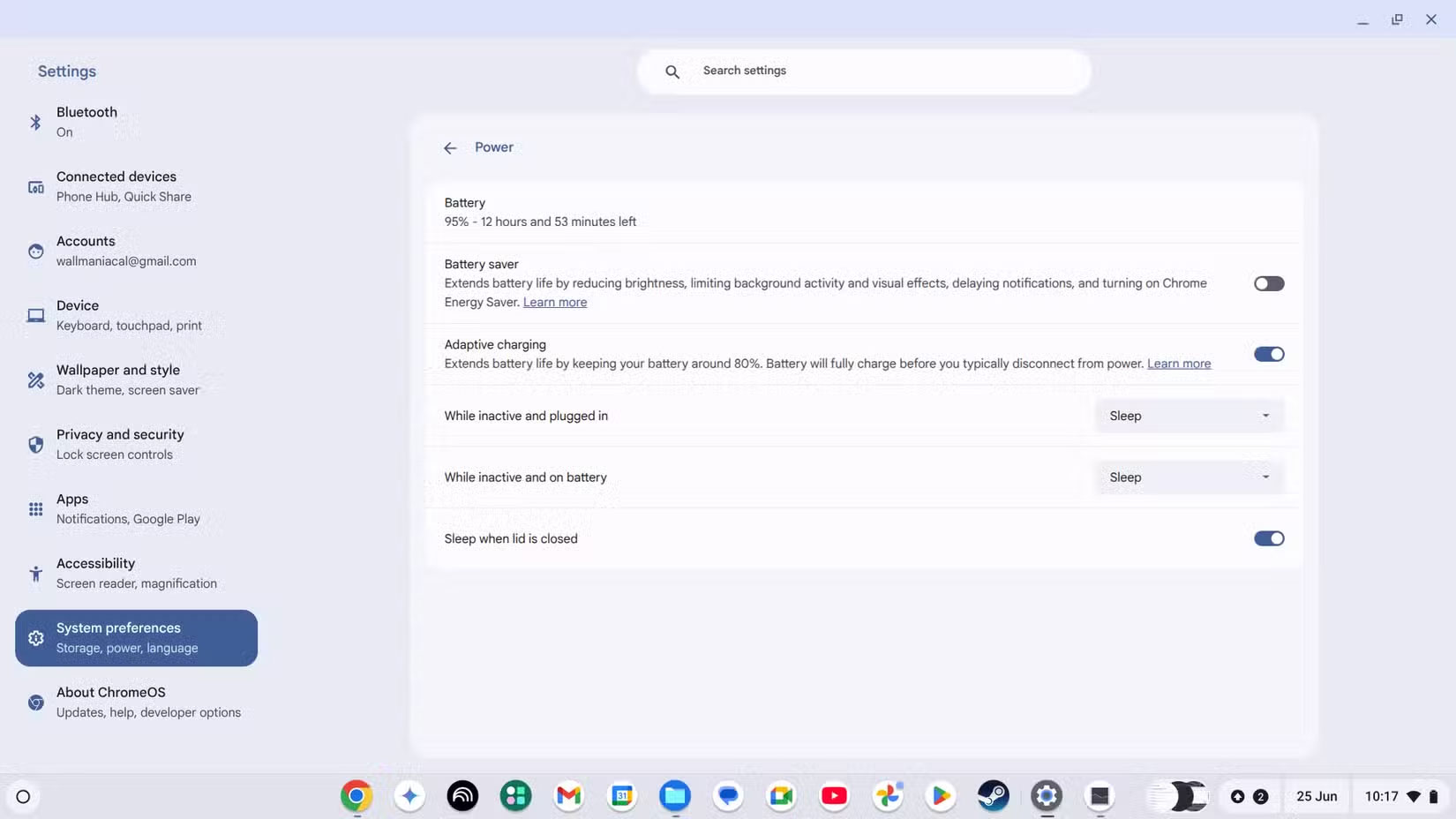

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

Nguyên nhân pin Chromebook cạn nhanh (và cách khắc phục)

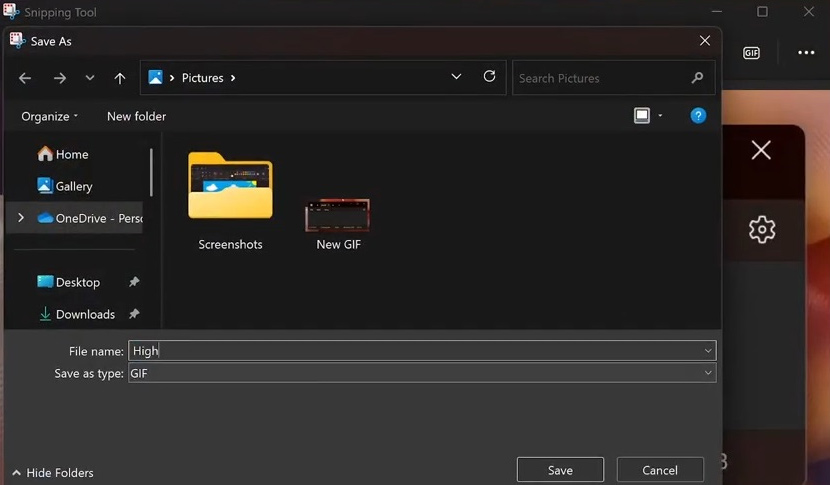

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Cách tạo ảnh GIF từ video quay màn hình trên Snipping Tool

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

Những bài học thực tế về cuộc sống giúp bạn sống tốt và ý nghĩa hơn

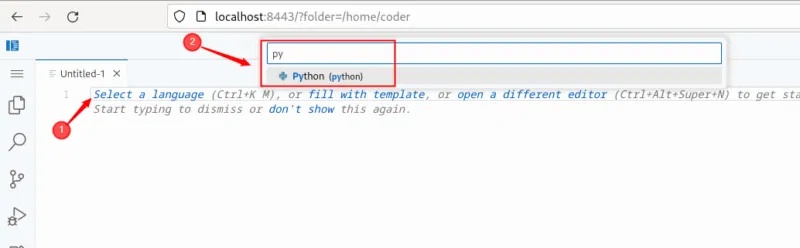

Cách thiết lập code server dựa trên web trong Linux

Cách thiết lập code server dựa trên web trong Linux

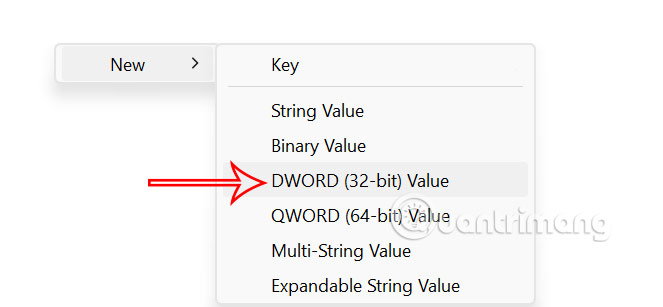

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

Cách chặn người khác thay đổi trỏ chuột trong Windows 11

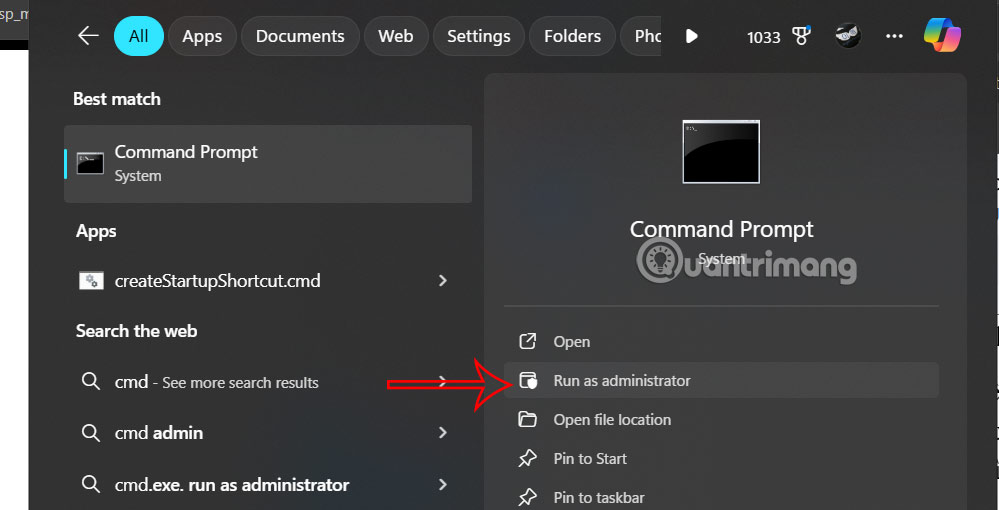

Cách khởi động lại Windows 11 ngay lập tức

Cách khởi động lại Windows 11 ngay lập tức

Những lá thư chưa gửi

Những lá thư chưa gửi

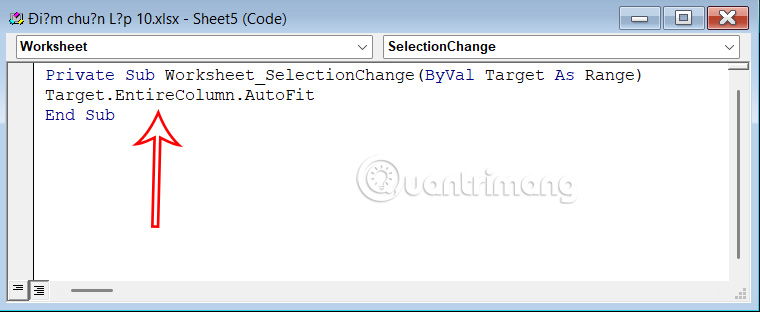

Cách chỉnh độ rộng tự động trên Excel

Cách chỉnh độ rộng tự động trên Excel

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

Kiểu dữ liệu trong Python: chuỗi, số, list, tuple, set và dictionary

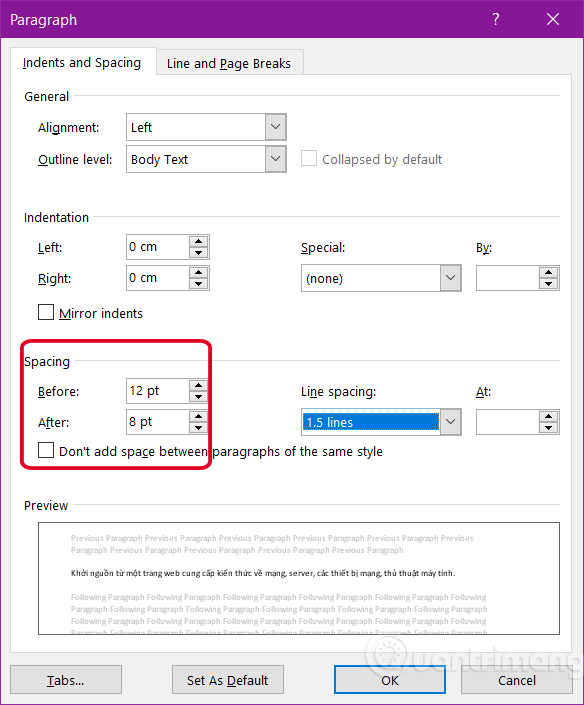

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

Cách giãn dòng trong Word 2016, 2019, 2010, 2007, 2013

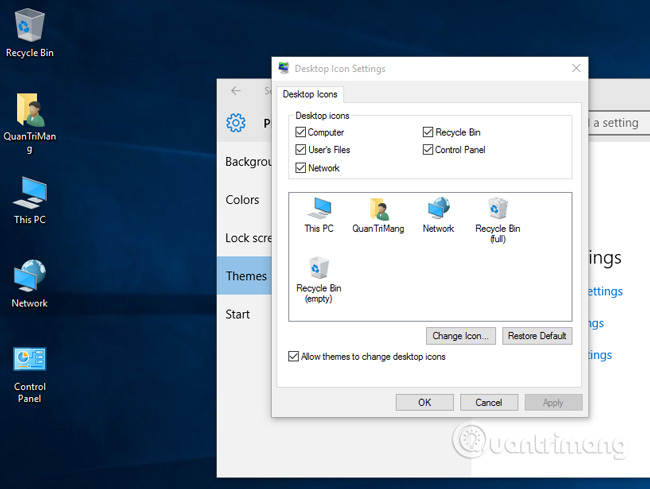

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

Cách hiển thị My Computer, This PC trên Desktop của Windows 10

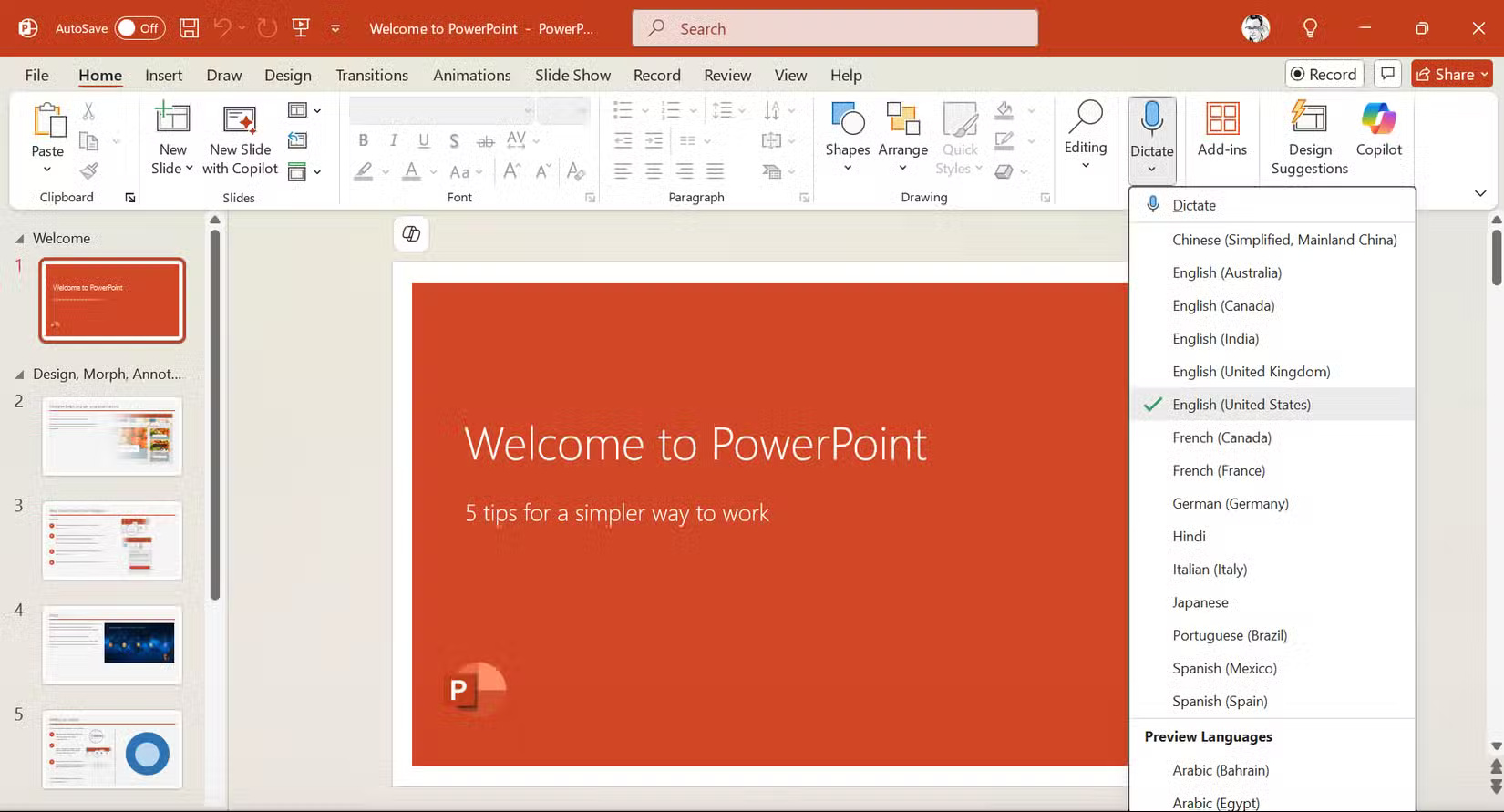

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

8 tính năng Microsoft Office giúp bạn cắt giảm hàng giờ làm việc

Cách xem mật khẩu Wifi đã lưu trên Windows

Cách xem mật khẩu Wifi đã lưu trên Windows

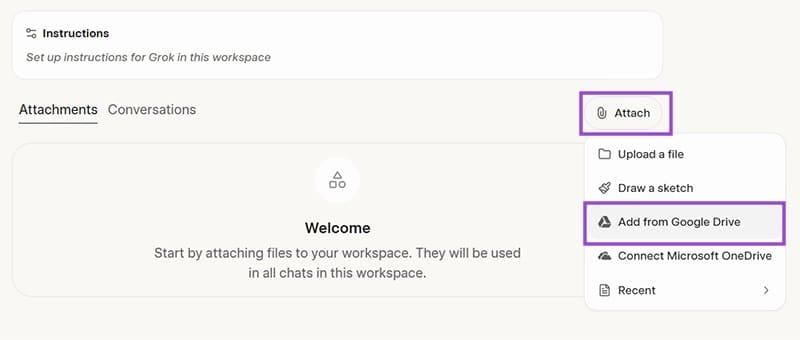

Cách kết nối Google Drive với Grok Studio

Cách kết nối Google Drive với Grok Studio

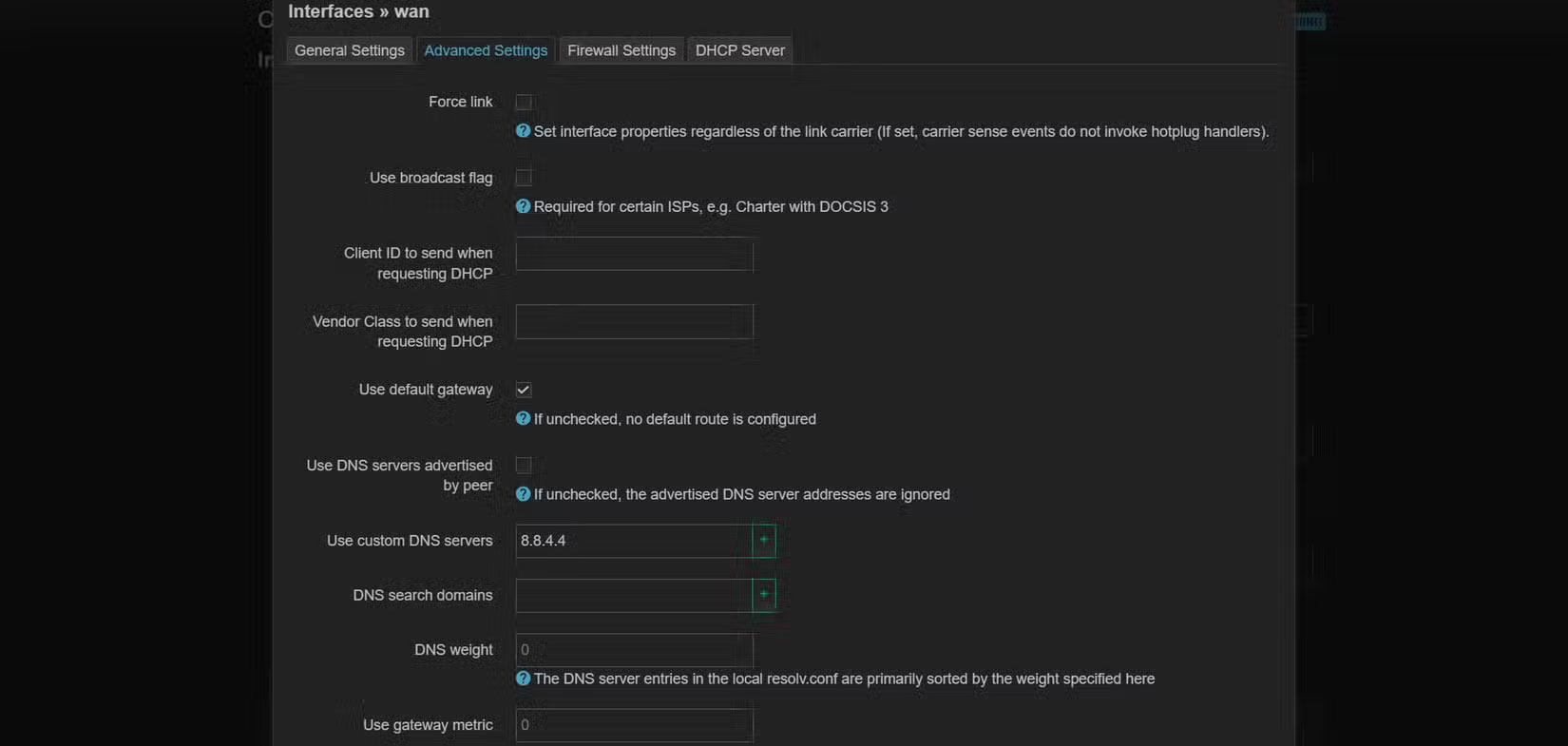

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

Việc chuyển sang Google Public DNS trên router và PC giúp cải thiện tốc độ Internet như thế nào?

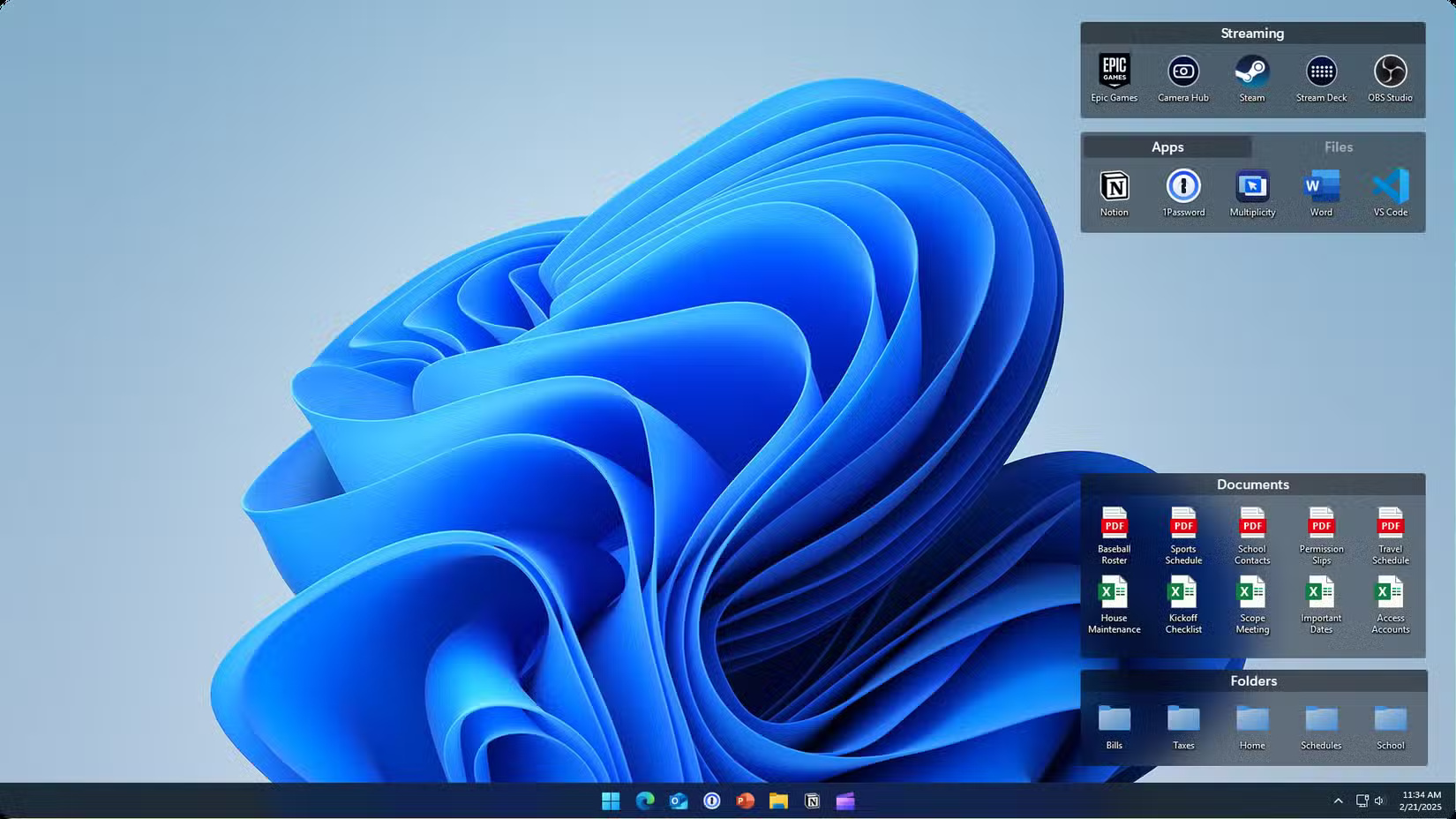

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn

Những bản mod thiết yếu giúp Windows 11 trở nên hữu ích hơn