Thông tin liên hệ

- 036.686.3943

- admin@nguoicodonvn2008.info

Ngày 15 tháng 7, Benjamin Delpy, nhà nghiên cứu bảo mật và sáng tạo của Mimikatz, tiết lộ cách lạm dụng phương pháp cài đặt driver máy in thông thường của Windows để đạt được đặc quyền cục bộ SYSTEM thông qua driver máy in độc hại.

Kỹ thuật này có thể được sử dụng ngay cả khi quản trị viên đã áp dụng các cách mà Microsoft đưa ra - hạn chế cài đặt driver máy in cho quản trị viên và tắt Point and Print.

Mặc dù phương pháp leo thang đặc quyền cục bộ mới này không giống với phương pháp tấn công lỗ hổng PrintNightmare, nhưng Delpy đặt cùng một tên cho các lỗi cài đặt driver máy in tương tự.

BleepingComputer dẫn lời Delpy giải thích rằng, ngay cả khi áp dụng các biện pháp giảm thiểu tấn công, tác nhân đe dọa vẫn có thể tạo gói driver in độc hại đã ký và sử dụng nó để đạt được đặc quyền SYSTEM trên các hệ thống khác.

Để làm điều này, tác nhân đe dọa sẽ tạo một driver in độc hại và ký nó bằng chứng chỉ Authenticode đáng tin cậy.

Tuy nhiên, một số kẻ đe dọa sử dụng phương pháp Rolls Royce để ký vào driver, tức là mua hoặc đánh cắp chứng chỉ EV. Sau đó, chúng sẽ mạo danh là một công ty nào đó để được xác thực WHQL.

Sau khi có gói driver máy in đã ký, tác nhân đe dọa có thể cài đặt driver trên bất kỳ thiết bị nối mạng nào mà chúng có đặc quyền quản trị.

Tiếp theo, các tác nhân đe dọa có thể sử dụng thiết bị "trục" này để đạt được đặc quyền SYSTEM trên các thiết bị khác mà chúng không có đặc quyền nâng cao bằng cách cài đặt driver độc hại, như được hiển thị trong video bên dưới.

Theo Delpy, kỹ thuật này có thể được sử dụng để giúp các tác nhân đe dọa lây lan rộng rãi độc hại trong một mạng đã bị xâm phạm.

Để ngăn chặn cuộc tấn công này, bạn có thể tắt Print Spooler hoặc bật chính sách nhóm Point and Print để giới hạn các máy chủ mà thiết bị có thể tải driver in.

Tuy nhiên, việc bật Point and Print sẽ cho phép lỗ hổng PrintNightmare vượt qua bản vá hiện nay của Microsoft.

Khi được hỏi làm cách nào Microsoft có thể ngăn chặn kiểu tấn công này, Delpy nói rằng, trước đây họ đã cố gắng ngăn chặn nó bằng cách không dùng driver máy in phiên bản 3 nữa. Cuối cùng, điều này đã gây ra sự cố và Microsoft đã chấm dứt chính sách ngừng sử dụng v3 vào tháng 6 năm 2017.

Thật không may, phương pháp này có thể sẽ không khắc phục được sự cố vì Windows được thiết kế để cho phép quản trị viên cài đặt driver máy in, ngay cả driver đó có thể độc hại. Hơn nữa, Windows được thiết kế để cho phép người dùng không phải quản trị viên cài đặt driver đã ký trên thiết bị của họ để dễ sử dụng.

Thay vào đó, phần mềm bảo mật có thể sẽ là biện pháp bảo vệ chính chống lại các cuộc tấn công như thế này, bằng cách phát hiện driver hoặc hành vi độc hại.

BleepingComputer đã liên hệ với Microsoft về vấn đề này nhưng chưa nhận được phản hồi.

Tháng trước, các nhà nghiên cứu bảo mật đã vô tình tiết lộ một bản khai thác lỗ hổng zero-day PrintNightMare.

Dù sau đó Microsoft phát hành bản cập nhật bảo mật để sửa lỗ hổng đó, nhưng các nhà nghiên cứu bảo mật xác nhận rằng bản vá vẫn có thể bị “vượt rào”.

Tuy nhiên, Microsoft tuyên bố rằng các bản vá của họ vẫn hoạt động như kế hoạch. Vì lỗ hổng đang được khai thác mạnh, nên tất cả người dùng Windows nên cài đặt bản cập nhật.

Nguồn tin: Quantrimang.com

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Cách sử dụng Microsoft Authenticator làm trình quản lý mật khẩu

Cách sử dụng Microsoft Authenticator làm trình quản lý mật khẩu

Các cách kiểm tra hiệu suất máy tính

Các cách kiểm tra hiệu suất máy tính

Tại sao USB 2.0 vẫn đáng sử dụng trong năm 2024?

Tại sao USB 2.0 vẫn đáng sử dụng trong năm 2024?

Người dùng Windows Insider hiện có thể dùng thử tính năng Recall gây tranh cãi của Microsoft

Người dùng Windows Insider hiện có thể dùng thử tính năng Recall gây tranh cãi của Microsoft

Những bài học cuộc sống ý nghĩa trong phim Wicked của Ariana Grande, Cynthia Erivo

Những bài học cuộc sống ý nghĩa trong phim Wicked của Ariana Grande, Cynthia Erivo

Hành trình đi đến tự do

Hành trình đi đến tự do

Cách quản lý và sắp xếp bookmark Chrome

Cách quản lý và sắp xếp bookmark Chrome

Nên dùng PowerShell hay Command Prompt?

Nên dùng PowerShell hay Command Prompt?

Cách sử dụng lệnh read trong Linux

Cách sử dụng lệnh read trong Linux

Hướng dẫn tắt thanh cuộn tùy chỉnh trên Microsoft Edge

Hướng dẫn tắt thanh cuộn tùy chỉnh trên Microsoft Edge

Cách ưu tiên lưu lượng mạng cụ thể trên router Wi-Fi

Cách ưu tiên lưu lượng mạng cụ thể trên router Wi-Fi

Đắng cay

Đắng cay

Cách xóa khoảng trắng trong bảng trên Word

Cách xóa khoảng trắng trong bảng trên Word

Cách giữ định dạng Word khi chia sẻ tài liệu

Cách giữ định dạng Word khi chia sẻ tài liệu

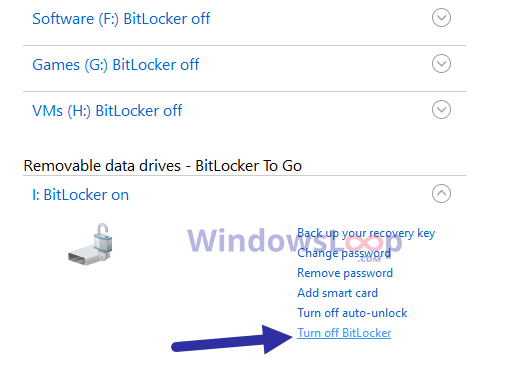

Cách vô hiệu hóa BitLocker trong Windows 10

Cách vô hiệu hóa BitLocker trong Windows 10

4 lý do nên giữ một Linux Live USB tiện dụng bên mình

4 lý do nên giữ một Linux Live USB tiện dụng bên mình

Cách reset driver đồ họa trên Windows 10/11

Cách reset driver đồ họa trên Windows 10/11

6 thứ cần dọn dẹp khỏi desktop Windows

6 thứ cần dọn dẹp khỏi desktop Windows

Cách quay video màn hình trên Chromebook

Cách quay video màn hình trên Chromebook

Cách đổi phím tắt mở ChatGPT trên Windows

Cách đổi phím tắt mở ChatGPT trên Windows